平成29年秋期試験午後問題 問1

問1 情報セキュリティ

情報セキュリティリスクアセスメントに関する次の記述を読んで,設問1~3に答えよ。

D社は,資本金1億円,従業員数1,000名の中堅機械製造会社であり,精密機械の設計,製造,販売を行っている。経営企画部,人事総務部,情報システム部など管理部門の従業員数は120名である。

D社では,3年前に最高情報セキュリティ賞任者(CISO)を委員長とする情報セキュリティ委員会を設置し,情報セキュリティポリシー及び情報セキュリティ関連規程を整備した。情報セキュリティ委員会の事務局は,経営企画部が担当している。また,各部の部長は,情報セキュリティ委員会の委員,及び自部署における情報セキュリテイ責任者を務め,自部署の情報セキュリティを確保し,維持,改善する役割を担っている。各情報セキュリティ責任者は,自部署の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

D社では,"情報セキュリティリスクアセスメント手順"を図1のとおリ定めている。 〔在宅勤務の試行導入〕

〔在宅勤務の試行導入〕

D社では,従業員のワークライフバランスの実現と業務の生産性向上を目的として,在宅勤務の導入を経営会議で決定した。在宅勤務の最終利用登録者数は,全社で100名程度を想定している。この決定を受け,在宅勤務の労務管理上の課題抽出のために,人事総務部内で在宅勤務を3か月間試行することになり,人事総務部のFさんが在宅勤務推進担当に任命された。

Fさんは,在宅勤務でのPC利用を,リモート接続サービスによって社内ネットワークに接続する形態とし,次の2案について検討することにした。

〔在宅勤務の実現案の確認〕

Fさんは,検討の進め方について,人事総務部の情報セキュリティリーダーであるA主任からアドバイスを受けることにした。Fさんからアドバイスを求められたA主任は,次のとおり回答した。

A主任がH課長にb2型の実現可能性について確認したところ,H課長から次の3点のコメントがあった。

A主任がH課長にb2型の実現可能性について確認したところ,H課長から次の3点のコメントがあった。

FさんとA主任は,H課長のコメントを受け,今回の在宅勤務の試行はb1型で検討を行うことにした。

A主任は,在宅勤務の試行に際し,情報セキュリティリスクの再評価が必要と考え,人事総務部で利用する情報資産について,表4に示す情報資産管理台帳をFさんとともに確認することにした。 次は,FさんとA主任の会話である。

次は,FさんとA主任の会話である。

情報セキュリティリスクの再評価結果は情報セキュリティ委員会で承認され,在宅勤務の試行が開始された。

D社は,資本金1億円,従業員数1,000名の中堅機械製造会社であり,精密機械の設計,製造,販売を行っている。経営企画部,人事総務部,情報システム部など管理部門の従業員数は120名である。

D社では,3年前に最高情報セキュリティ賞任者(CISO)を委員長とする情報セキュリティ委員会を設置し,情報セキュリティポリシー及び情報セキュリティ関連規程を整備した。情報セキュリティ委員会の事務局は,経営企画部が担当している。また,各部の部長は,情報セキュリティ委員会の委員,及び自部署における情報セキュリテイ責任者を務め,自部署の情報セキュリティを確保し,維持,改善する役割を担っている。各情報セキュリティ責任者は,自部署の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

D社では,"情報セキュリティリスクアセスメント手順"を図1のとおリ定めている。

D社では,従業員のワークライフバランスの実現と業務の生産性向上を目的として,在宅勤務の導入を経営会議で決定した。在宅勤務の最終利用登録者数は,全社で100名程度を想定している。この決定を受け,在宅勤務の労務管理上の課題抽出のために,人事総務部内で在宅勤務を3か月間試行することになり,人事総務部のFさんが在宅勤務推進担当に任命された。

Fさんは,在宅勤務でのPC利用を,リモート接続サービスによって社内ネットワークに接続する形態とし,次の2案について検討することにした。

- 案Ⅰ:

- 業務用に会社から貸与されたノートPC(以下,NPCという)を自宅に持ち帰り,社内システムにアクセスして業務を行う。

- 案Ⅱ:

- 自宅にある個人所有のPCを使用し,社内システムにアクセスして業務を行う。

〔在宅勤務の実現案の確認〕

Fさんは,検討の進め方について,人事総務部の情報セキュリティリーダーであるA主任からアドバイスを受けることにした。Fさんからアドバイスを求められたA主任は,次のとおり回答した。

- A主任:

- 在宅勤務形態は表3のとおり三つのパターンが考えられます。当社で採用する場合には,案Ⅰ,案Ⅱのどちらもb1型かb2型が想定されます。これらのうち,PCの紛失・盗難によるリスクがより小さいパターンはb2型であり,b2型を採用することが望ましいと考えます。b2型が当社で実現可能か,情報システム部のH課長に確認してみましょう。

- 当社でb2型を実現するためには,専用サーバ,ソフトウェアの費用が発生するので,予算の確保が必要となる。

- 専用サーバ,ソフトウェアの製品選定及びシステム構築の時間も掛かることから,情報システム部としてすぐに対応することは困難である。

- 在宅勤務の労務管理上の課題抽出が目的であるならば,当初はb1型の試行でよいと考える。

FさんとA主任は,H課長のコメントを受け,今回の在宅勤務の試行はb1型で検討を行うことにした。

A主任は,在宅勤務の試行に際し,情報セキュリティリスクの再評価が必要と考え,人事総務部で利用する情報資産について,表4に示す情報資産管理台帳をFさんとともに確認することにした。

- Fさん:

- 情報資産管理台帳を見る限り,人事総務部で利用する情報資産のリスク値はしきい値以下なので,在宅勤務で利用することが可能ですよね。

- A主任:

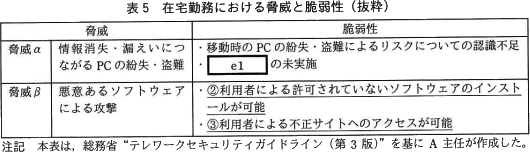

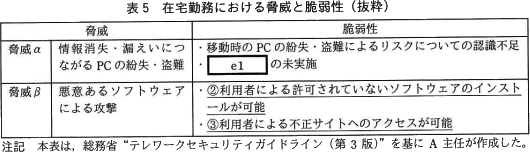

- 現状のリスク値がしきい値以下だからといって,必ずしも在宅勤務で利用可能というわけではありません。今回のように利用環境が変わる場合をはじめ,①リスク値が変化する場合もあります。十分な管理策が施された社内でのNPCの使用とは異なり,在宅勤務には特有の脅威があります。一般的な在宅勤務における脅威と脆弱性を,表5にまとめたので,これを基に案Ⅰと案Ⅱそれぞれの場合についてリスク値を再評価しましょう。

- A主任:

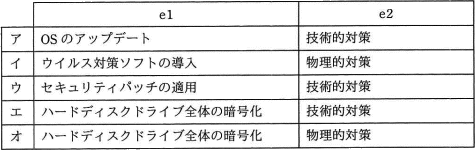

- 案Iの場合に,表4中の情報資産"社内規程"について,表5中の脅威αに対するリスク値を算出してみましょう。在宅勤務でNPCを自宅に持ち帰る途中で紛失・盗難に遭うこともあるので,脅威αの評価値は2とします。現状の対策については,当社の本社及び各事業所ではICカードによる入退室管理を行っており,かつNPCはケーブルロックによって固定するe2も行っているので,対策は十分と考えてe1は実施していません。NPCでは,④脅威αによるリスクに有効な幾つかの技術的対策を行っていますが,紛失・盗難の状況下では第三者によって情報が取り出されるおそれがあります。このため,必要な管理策のうち一部の管理策だけを実施していると判断されますので,脅威αに対する脆弱性の評価値を1から2に見直すとリスク値は8となり,しきい値を超えてしまいます。

- Fさん:

- どのように対応すべきでしょうか。

- A主任:

- この場合はf1に当たるe1を行うべきです。現在NPCで使用しているOSでは標準機能でe1をサポートしているので,新たなソフトウェア・ハードウェアは不要です。f2などの人的対策を行った上で,e1を行えば,脆弱性の評価値は1と判断してよいでしょう。再度算出するとリスク値は4となり,しきい値内に収まります。

- Fさん:

- 脆弱性の評価において,管理策の十分性はどのように判断するのですか。

- A主任:

- 管理策の十分性の判断は,評価者によってばらつきが出るおそれがあるので配慮が必要です。

- Fさん:

- 分かりました。ところで,案Iと案Ⅱの間で情報セキュリティ上,考慮すべき点に違いはありますか。

- A主任:

- 案Iで使用するNPCは,脅威βに対しても,幾つかの管理策を実施しています。また,ソフトウェア構成やハードウェア構成も統制しています。一方,案Ⅱで使用する自宅にある個人所有のPCの場合は,どのような管理策を実施しているのか,また,OSのバージョンを含めたソフトウェア構成やハードウェア構成がどうなっているのかについて会社が統制することはできないという点を考慮する必要があります。

情報セキュリティリスクの再評価結果は情報セキュリティ委員会で承認され,在宅勤務の試行が開始された。

設問1

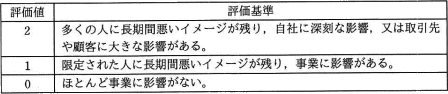

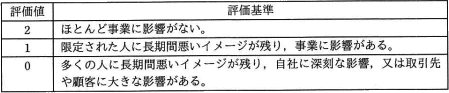

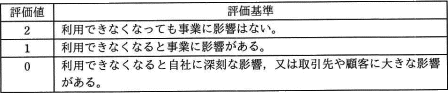

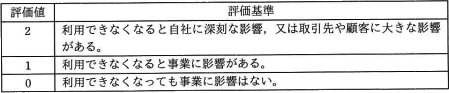

表1中のaに記載する評価値及び評価基準はどれか。解答群のうち,最も適切なものを選べ。

a に関する解答群

解答選択欄

- a:

- a=カ

解説

aに対応している可用性とは、障害が発生しても安定したサービスを提供でき、ユーザの求めるときに、必要な分だけシステムを利用可能である特性を示します。また、表1の機密性と完全性に記載されている評価値と評価基準の関係を見ると、重要度が高い情報資産であるほど高い評価値が付けられていることがわかります。

この2点を考慮すると、可用性についての評価基準になっているのは「オ」「カ」であり、2つのうち高い可用性が求められるものほど評価値が高くなっている「カ」が適切とわかります。

∴a=カ

設問2

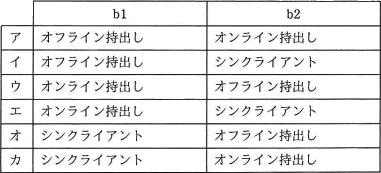

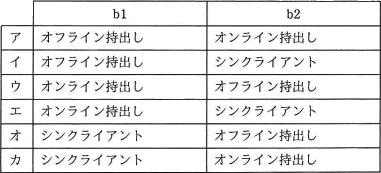

本文中のb1,b2に入れる字句の組合せはどれか。bに関する解答群のうち,適切なものを選べ。

b に関する解答群

解答選択欄

- b:

- b=エ

解説

本文中に、D社で検討されている在宅勤務でのPC利用は「リモート接続サービスによって社内ネットワークと接続する形態」で行うとあります。つまり、表3の三方式のうち、リモート接続サービスを使用する「オンライン持出し型」または「シンクライアント型」が適当であるとわかります。つまりb1とb2はこの2つの組合せになります。シンクライアント型は端末内にデータやアプリケーションを持たせず、社内の専用サーバの仮想デスクトップ環境をネットワーク経由で操作する方式です。端末と専用サーバ間でやり取りされるデータは、入力情報とそれを処理したデスクトップ画面情報だけなので、もしシンクライアント端末を紛失しても情報資産が漏えいするリスクは非常に小さくなります。このため盗難・紛失に対してはオンライン持出し型よりも優れています。しかし、専用のサーバを用意し、PCにソフトウェアにも専用ソフトウェアを導入しなくてはならないなど環境構築に多くのコストが必要です。

この特徴を踏まえて考えると、「PCの紛失・盗難によるリスクがより小さいパターンはb2型」とあるので、b2はシンクライアント型、b1はオンライン持出し型になります。

∴b=エ

広告

設問3

〔情報セキュリティリスクの再評価〕について,(1)~(8)に答えよ。

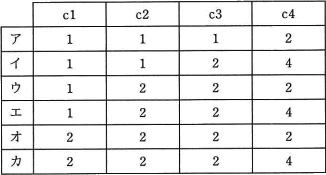

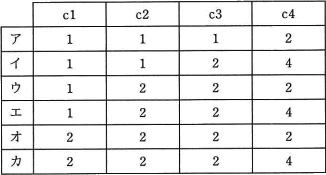

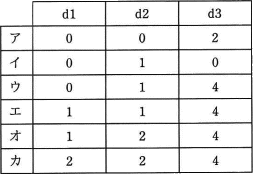

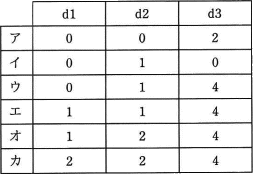

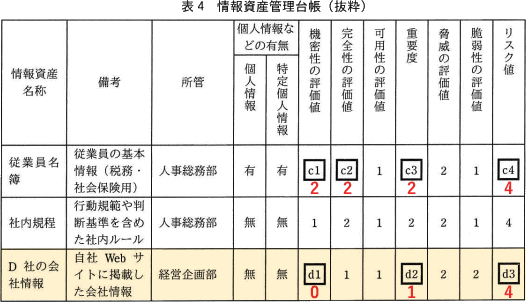

(1) 表4が,図1に従って記載されている場合,c1~c4,d1~d3に入れる数値の組合せはどれか。c,dに関する解答群のうち,適切なものを選べ。

c に関する解答群

d に関する解答群

解答選択欄

- c:

- d:

- c=カ

- d=ウ

解説

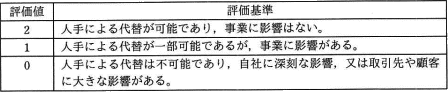

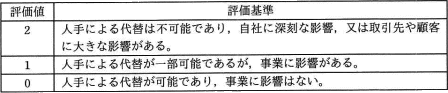

対象となる情報資産を表1の評価基準に照らし合わせて評価値を算出します。算出された評価値から、表1「情報セキュリティリスクのアセスメント手順」に則りリスク値を算出します。リスク値を求める式は以下の通りです。リスク値=情報資産の重要度×脅威の評価値×脆弱性の評価値

〔cについて〕

従業員名簿は、個人データであり税務・社会保険用のデータであればマイナンバーも含まれると考えられます。したがって機密性の評価値、完全性の評価値は共に2になります。

次に情報資産の重要度を決定します。機密性 2、完全性 2、可用性 1 なので、重要度は最大値である2になります。

脅威の評価値が2、脆弱性の評価値が1なので、リスク値は、

2×2×1=4

したがって、各空欄に入る値は以下の通りです。

〔dについて〕

D社の会社情報は、自社Webサイトに掲載している情報です。機密性の評価基準を見ると、自社Webサイト掲載情報は公開情報に分類され評価値は0であることがわかります。

機密性 0、完全性 1、可用性 1 なので、情報資産の重要度は最大値である1になります。

脅威の評価値が2、脆弱性の評価値が2なので、リスク値は、

1×2×2=4

したがって、各 に入る値は以下の通りです。

(2) 次の(ⅰ)~(ⅲ)のうち,図1の適用において適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- 重要度が0の情報資産であっても,部分的な管理策を必ず実施しなければならない。

- 重要度が1の情報資産の,評価値が1の脅威に対しては,そのリスクを受容できる。

- 重要度が2の情報資産の,評価値が1の脅威に対しては,必要な管理策のうち,一部の管理策を実施するだけでは不十分なので,必要な管理策を全て実施する必要がある。

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅲ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅲ)

- 全て適切ではない

解答選択欄

- オ

解説

- 誤り。リスクを受容するか否かの判断基準はリスク値5以下であることですが、情報資産の重要度が0ならば、たとえ脅威と脆弱性の評価値がともに最大値(3)であろうとも算出されるリスク値は0のままです。つまり重要度が0の情報資産は、ほぼ無防備の状態でも問題ありません。

- 正しい。重要度が1、脅威が1の情報資産のリスク値は、たとえ脆弱性の評価値が最大値(3)であったとしても3以下です。したがって必ずリスクを受容できるレベルに留まります。

- 誤り。表2「脅威及び脆弱性の評価基準」より、一部の管理策だけを実施している状態の脆弱性の評価値は2になるとわかります。重要度が2、脅威が1、脆弱性が2なのでリスク値は、

2×1×2=4

このケースにおけるリスク値は4なので、一部の管理策だけを実施している状態でもリスク受容できるレベルに収まっていることがわかります。

(3) 本文中の下線①について,次の(ⅰ)~(ⅳ)のうち,リスク値が変化する可能性があるものだけを全て挙げた組合せを,解答群の中から選べ。

- OSに深刻な脆弱性が発見され,セキュリティパッチの適用までに時間が掛かる場合

- 使用している暗号アルゴリズムが危たい化した場合

- 取引先から秘密と指定されて受領した情報が,一般に公開され,取引先によって秘密の指定が解除された場合

- 標的型攻撃メールが急増した場合

解答群

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅱ),(ⅲ),(ⅳ)

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅰ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

解答選択欄

- イ

解説

- 正しい。脆弱性を塞ぐための一部の管理策が適用されていない状態に陥りますので、リスク値が上昇する要因になります。

- 正しい。脆弱性が増すのでリスク値が上昇する要因になります。

- 正しい。秘密情報が公開情報になると機密性の評価値が下がるので、リスク値が低下する要因になります。

- 正しい。脅威の評価値が上がるのでリスク値が上昇する要因になります。

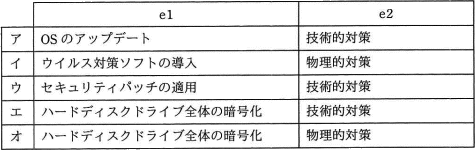

(4) 表5及び本文中のe1,並びに本文中のe2に入れる字句の組合せはどれか。eに関する解答群のうち,適切なものを選べ。

e に関する解答群

解答選択欄

- e:

- e=オ

解説

一般的にセキュリティ対策は、技術的対策と物理的対策および人的対策に分類されます。- 技術的対策

- 暗号化、アクセス制御、認証、二重化、機器の設定などによって情報資産を守る

- 物理的対策

- セキュリティレベルに応じた区画分け、入退室管理、セキュリティワイヤを使用したPCの盗難防止、電波遮蔽シートの設置など、建物、施設、装置などを物体で保護することによって情報資産を守る

- 人的対策

- 情報セキュリティに対する責務の明確化、規定類の整備、定期的な教育訓練、職務の分掌など、人に働きかけることによって、人による誤り、盗難、内部不正行為、事件や事故などから情報資産を守る

∴e=イ

e1=ハードディスクドライブ全体の暗号化

e2=物理的対策

(5) 表5中の下線②及び下線③について,次の(ⅰ)~(ⅸ)のうち,脆弱性の低減に有効な管理策だけを全て挙げた組合せを,解答群の中から選べ。

- CDN(コンテンツデリバリネットワーク)サービスの導入

- IT資産管理ソフトウェアによる構成情報の自動収集と管理

- MACアドレスフィルタリングの実施

- URLフィルタリングの実施

- 生体認証の導入

- 特権ID管理ツールの導入

- パスワードの定期的な変更

- 利用者アカウントに付与されている管理者権限の剥奪

- リバースプロキシの設置

解答群

- (ⅰ),(ⅱ),(ⅲ),(ⅳ),(ⅸ)

- (ⅰ),(ⅱ),(ⅳ),(ⅵ),(ⅶ)

- (ⅱ),(ⅲ),(ⅳ),(ⅴ),(ⅸ)

- (ⅱ),(ⅲ),(ⅳ),(ⅴ),(ⅵ)

- (ⅱ),(ⅳ),(ⅷ)

- (ⅲ),(ⅵ),(ⅶ),(ⅸ)

- (ⅲ),(ⅵ),(ⅷ),(ⅸ)

- (ⅳ),(ⅴ),(ⅶ)

- (ⅳ),(ⅴ),(ⅶ),(ⅸ)

- (ⅴ),(ⅶ),(ⅷ)

解答選択欄

- オ

解説

- 誤り。CDNは、Webシステムにおけるコンテンツ配信を高速化するために最適化された配信環境のことです。可用性の向上には寄与しますが脆弱性は低減しません。

- 正しい。IT資産管理ソフトウェアは、管理対象端末のハードウェア/ソフトウェアおよびそのバージョンや仕様状況などの情報を自動で収集することで一元管理するソフトウェアです。在宅勤務者が端末にアプリケーションをインストールする際は申請させ、情報セキュリティ上の問題がないことを確認した上で、使用を認めるようにすることが原則ですが、もし在宅勤務者の独断でソフトウェアがインストールされた場合でも、IT資産管理ソフトウェアを使用していれば管理者は不正ソフトウェアの存在に気づけます。

- 誤り。MACアドレスフィルタリングは、アクセスしてくる端末ごとに固有のMACアドレスでアクセス制御を行う方法です。社内ネットワークへの不正接続対策としては有効ですが、下線②及び下線③については効果はありません。

- 正しい。フィルタリング等を用いて、在宅勤務者が危険なサイトにアクセスしないように設定することで不正サイトからの受ける攻撃を防ぐことができます。

- 誤り。許可されていないソフトウェアのインストールと不正サイトへのアクセスは正当な在宅勤務者が行う行為なので、生体認証では防げません。

- 誤り。悪用による情報漏えいなどを防止するため、在宅勤務者には特権IDを与えるべきではありません。

- 誤り。社内ネットワークへの不正接続対策としては有効ですが、下線②及び下線③については効果はありません。

- 正しい。ソフトウェアをインストールする際、多くの場合には管理者権限が必要です。標準IDにしてしまえば、在宅勤務者はプログラムをインストールしたりアンインストールしにくくなります。

- 誤り。リバースプロキシは、インターネット側から内部ネットワークを守るために設置されます。社内ネットワークへの不正接続対策としては有効ですが、下線②及び下線③については効果はありません。

(6) 本文中の下線④について,次の(ⅰ)~(ⅴ)のうち,技術的対策として有効なものだけを全て挙げた組合せを,解答群の中から選べ。

- NPC利用時の利用者認証

- ウイルス対策ソフトの導入及び最新の定義ファイルの適用

- 在宅勤務利用規則の整備

- 誓約書の提出

- データバックアップの実施

解答群

- (ⅰ)

- (ⅰ),(ⅱ),(ⅴ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅰ),(ⅲ),(ⅳ),(ⅴ)

- (ⅰ),(ⅴ)

- (ⅲ),(ⅳ),(ⅴ)

解答選択欄

- オ

解説

前述しましたが技術的対策とは、暗号化、アクセス制御、認証、二重化、機器の設定などによって情報資産を守る施策です。下線④では、脅威α ―情報消失・漏えいにつながるPCの紛失・盗難― への対策について述べているため、選択肢の施策が技術的対策に該当するかどうか、さらに脅威αへの対策となっているかどうかという2点で評価します。

- 正しい。紛失・盗難が起こっても第三者による情報へアクセスを禁止できるので、情報漏えい対策に有効です。

- 誤り。技術的対策に分類されますが、ウイルス対策ソフトを導入していても、紛失・盗難した際の情報消失・漏えいは防げません。

- 誤り。利用規定の整備は、在宅勤務者自身による内部不正や、外部持出し時のリスクを低下させるのに有効ですが、技術的対策ではなく人的セキュリティ対策です。

- 誤り。誓約書の提出は、セキュリティ意識を向上させ内部不正を予防するに有効ですが、技術的対策ではなく人的セキュリティ対策です。

- 正しい。情報が消失したとしてもバックアップから回復できるので、情報消失対策に有効です。

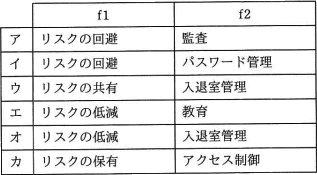

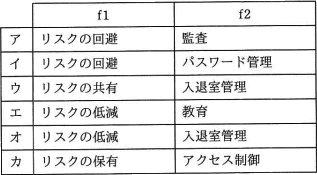

(7) 本文中のf1,f2に入れる字句の組合せはどれか。fに関する解答群のうち,最も適切なものを選べ。ここで,設問3(4)のe1には適切な字句が入っているものとする。

f に関する解答群

解答選択欄

- f:

- f=エ

解説

〔f1について〕e1=ハードディスクドライブ全体の暗号化が、リスク対応のどれに分類されるかについて問われています。リスク対応の回避、共有、低減、保有はそれぞれ以下のような対策を意味します。

- リスク回避

- 脅威発生の要因を停止あるいは全く別の方法に変更することにより、リスクが発生する可能性を取り去ること

- リスク移転(リスク共有)

- 損害保険をかけるなど、リスクが顕在化したときの損害の一部を他者に移転することで、リスクを他社などを共有すること

- リスク低減

- 脆弱性に対して情報セキュリティ対策を講じることにより、脅威発生の可能性を下げること

- リスク受容(リスク保有)

- そのリスクのもつ影響力が小さいため、特にリスクを低減するためのセキュリティ対策を行わず、許容範囲内として受容すること

しかし、NPCの認証が突破されたり、HDDパスワードが漏れていたりすると効果を望めませんし、将来的に暗号アルゴリズムが危殆化した際には復号されてしまう恐れもあり、リスクがゼロになるわけではなりません。つまり、この施策はリスク低減に分類されます。

〔f2について〕

本文中にf2は人的対策であると記述されています。人的対策とは、情報セキュリティに対する責務の明確化、規定類の整備、定期的な教育訓練、職務の分掌など、人に働きかけることによって、人による誤り、盗難、内部不正行為、事件や事故などから情報資産を守る施策です。

選択肢のうち、教育は人的対策、パスワード管理とアクセス制御は技術的対策、入退室管理は物理的対策、監査は組織的対策にそれぞれ分類されます。つまり、唯一の人的対策である教育が適切です。

∴f=エ

f1=リスクの低減

f2=教育

(8) 本文中の下線⑤について,次の(ⅰ)~(ⅵ)のうち,効果があるものだけを全て挙げた組合せを,解答群の中から選べ。

- 各脆弱性の評価を複数の評価者が行い,結果を調整している。

- 管理策の数をそろえている。

- しきい値を超えるリスク値が存在する場合,CISOが当該リスクの受容を承認している。

- 情報資産ごとに,しきい値を設けている。

- 評価者に対して,評価についての教育,訓練を実施している。

- リスク値を客観的に算定するための基準を設けている。

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ),(ⅴ)

- (ⅰ),(ⅳ),(ⅵ)

- (ⅰ),(ⅴ),(ⅵ)

- (ⅰ),(ⅵ)

- (ⅲ),(ⅳ)

- (ⅲ),(ⅳ),(ⅴ)

- (ⅲ),(ⅴ),(ⅵ)

解答選択欄

- エ

解説

- 正しい。複数人で評価を行うことで結果が平均化されます。

- 誤り。評価のばらつき軽減には寄与しません。

- 誤り。評価者によっては算出されたリスク値が適切でない可能性があるため不適切です。

- 誤り。評価のばらつき軽減には寄与しません。

- 正しい。評価者の知識・技術が向上すれば評価のばらつきは軽減されます。

- 正しい。リスク基準を標準化すれば、評価者ごとの能力にかかわらず同じ結果になるので効果的です。

広告