平成31年春期試験午後問題 問3

問3 情報セキュリティ

情報セキュリティの自己点検に関する次の記述を読んで,設問1~6に答えよ。

マンション管理会社Q社は,マンションの管理組合から委託を受けて管理業務を行っており,契約している管理組合数は3,000組合である。東京の本社には,経営企画部,営業統括部,人事総務部,経理部,情報システム部,監査部などの管理部門があり,東日本を中心に30の支店がある。従業員数は,マンションの管理人(以下,管理員という)3,300名を含めて3,800名である。管理業務の内容は,管理組合の収支予算書及び決算書の素案の作成,収支報告,出納,マンション修繕計画の企画及び実施の調整,理事会及び総会の支援,清掃,建物設備管理,緊急対応,管理員による各種受付・点検・立会い・報告連絡などである。

Q社は3年前に全社でISMS認証を取得しており,最高情報セキュリティ責任者(CISO)を委員長とする情報セキュリティ委員会を設置し,JIS Q 27001に沿った情報セキュリティポリシー及び情報セキュリティ関連規程を整備している。CISOは情報システム担当常務が務め,情報セキュリティ委員会の事務局は情報システム部が担当している。また,本社各部の部長及び各支店長は,情報セキュリティ委員会の委員,及び自部署における情報セキュリティ責任者を務め,自部署の情報セキュリティを確保し,維持,改善する役割を担っている。各情報セキュリティ責任者は,自部署の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

U支店には,支店長,主任2名,管理組合との窓口を務めるフロント担当者10名が勤務している。U支店の情報セキュリティ責任者はB支店長,情報セキュリティリーダーは第1グループのA主任である。U支店に勤務する従業員には,一人1台のノートPC(以下,NPCという)が貸与されている。NPCにはデジタル証明書をインストールし,Q社のネットワークに接続する際に端末認証を行っている。U支店では,Q社の文書管理規程に従い,顧客情報などの重要な情報が含まれる電子データは,U支店の共有ファイルサーバの所定のフォルダに保管する運用を行っている。U支店の共有ファイルサーバは,1日1回テープにバックアップを取得し,1週間分のテープを世代管理している。

U支店が契約している管理組合数は80組合であり,フロント担当者1名当たり5~10の管理組合を担当している。U支店が担当する管理組合のマンションはそれぞれ,管理事務室が1か所設置されており,管理員が1~2名勤務している。管理事務室には,管理員以外に,Q社従業員,マンション居住者が立入ることがある。多くのマンションでは,管理事務室の入室にマンションごとの暗証番号が必要である。暗証番号はおおむね2年ごとに変更される。管理事務室には,管理組合の許可を受けた上で,管理員とU支店の連絡用に,LTE通信機能付きNPCを1台設置し,インターネットVPN経由でQ社のネットワークと接続している。①管理事務室に複数の管理員が勤務する場合には,管理員間でNPC,利用者ID,パスワード,メールアドレスを共用している。

〔自己点検の規程及びチェック項目〕

Q社では,自己点検規程及び内部監査規程を,表1のとおり定めている。 また,U支店では,チェック項目を図1のとおり設定している。

また,U支店では,チェック項目を図1のとおり設定している。 〔アプリの更新漏れ〕

〔アプリの更新漏れ〕

A主任は情報処理推進機構(IPA)の情報セキュリティサイトを見た際に,PDF閲覧ソフトにおいて任意のコードが実行されるという深刻な脆弱性に対する注意喚起が,2週間前から掲載されていることに気付いた。そこで,A主任が第1グループメンバーのNPCについて,PDF閲覧ソフトのバージョンが最新かを確認したところ,最新ではないNPCが2台あった。1週間前に実施した自己点検では,チェック項目4に全員が"はい"と回答していた。A主任が2台のNPCの利用者に確認したところ,他のアプリの更新は確認していたが,PDF閲覧ソフトの確認が漏れていたことが判明した。

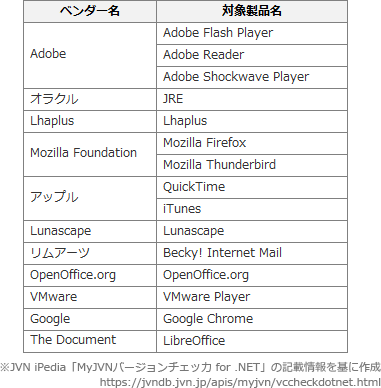

A主任が,IPAの情報セキュリティサイトの参考情報から,脆弱性対策情報データベースを確認したところ,図2のとおり記載されていた。 次は,図2についての情報システム部のR課長とA主任の会話である。

次は,図2についての情報システム部のR課長とA主任の会話である。

A主任は,B支店長の許可を得て"MyJVNバージョンチェッカ"の試用を開始し,"MyJVNバージョンチェッカ"がフロント担当者や管理員のITリテラシーでも問題なく使用できることを確認し,B支店長とR課長に報告した。

報告を受けたB支店長は,"MyJVNバージョンチェッカ"を全社に先駆けてU支店で継続して試用することについて,情報セキュリティ委員会の承認を受けた。

〔個人所有スマートフォンの業務利用〕

最近,フロント担当者のKさんが仕事中に度々個人所有スマートフォン(以下,スマートフォンをスマホという)を使っているので,A主任がKさんに尋ねたところ,個人所有スマホを業務に使うことがあるとのことであった。

Kさんは,②スマホの個人利用者向けチャットアプリ(以下,Mアプリという)を利用して,Kさんが担当するPマンションの管理組合(以下,P組合という)の理事からの問合せに回答したり,業務に関する情報を送信したりしているとのことであった。P組合の理事長から,次の理由で,Mアプリの使用を求められて,やむを得ず従ったとのことであった。

A主任は,Kさんが個人所有スマホを業務利用していること,及びスマホ用アプリの業務利用によって問題が発生することについて,B支店長に報告した。

〔チェック項目の見直し〕

これまでの報告を受けて,B支店長は,図1のチェック項目の見直しが必要であると判断し,A主任に対して見直しを指示した。④A主任が示した見直し案をB支店長が承認し,見直されたチェック項目が翌月から使用されることになった。

〔Mアプリの調査〕

Kさんは,P組合にMアプリが使用できなくなったことを連絡したが,P組合は,Mアプリの利用を強く要望するとのことであった。相談を受けたA主任が,Mアプリの機能と特徴を調べたところ,図3のとおりであった。 A主任は,図3から,⑤Mアプリを業務連絡に利用することには,幾つかのリスクがあると考えた。更に調査したところ,Mアプリに業務用の機能を追加したアプリ(以下,BMアプリという)が存在することが分かった。BMアプリで追加された機能は,図4のとおりである。

A主任は,図3から,⑤Mアプリを業務連絡に利用することには,幾つかのリスクがあると考えた。更に調査したところ,Mアプリに業務用の機能を追加したアプリ(以下,BMアプリという)が存在することが分かった。BMアプリで追加された機能は,図4のとおりである。 A主任は,図4から,BMアプリには適切なセキュリティ機能が備わっていると考え,情報システム部に,個人所有スマホ及びBMアプリの業務利用について検討を依頼した。

A主任は,図4から,BMアプリには適切なセキュリティ機能が備わっていると考え,情報システム部に,個人所有スマホ及びBMアプリの業務利用について検討を依頼した。

情報システム部は,個人所有スマホの業務利用に対する情報セキュリティリスクアセスメント及び⑥BMアプリの利用に対する情報セキュリティリスクアセスメントを実施した。さらに,その結果を情報セキュリティ委員会に報告し,許可を受けた上でBMアプリを試験導入し,問題がないことを確認した。

P組合から強い要望を受けてから半年後,情報セキュリティ委員会は,必要な情報セキュリティ関連規程を整備し,チェック項目を再度見直した上で,全社的に個人所有スマホの業務利用をBMアプリなど会社が認めたスマホ用アプリに限定して許可した。これによって,Q社はP組合の要望に応えることができた。また,BMアプリの利用を広げたことによって,Q社と顧客との間の連携が強化された。

マンション管理会社Q社は,マンションの管理組合から委託を受けて管理業務を行っており,契約している管理組合数は3,000組合である。東京の本社には,経営企画部,営業統括部,人事総務部,経理部,情報システム部,監査部などの管理部門があり,東日本を中心に30の支店がある。従業員数は,マンションの管理人(以下,管理員という)3,300名を含めて3,800名である。管理業務の内容は,管理組合の収支予算書及び決算書の素案の作成,収支報告,出納,マンション修繕計画の企画及び実施の調整,理事会及び総会の支援,清掃,建物設備管理,緊急対応,管理員による各種受付・点検・立会い・報告連絡などである。

Q社は3年前に全社でISMS認証を取得しており,最高情報セキュリティ責任者(CISO)を委員長とする情報セキュリティ委員会を設置し,JIS Q 27001に沿った情報セキュリティポリシー及び情報セキュリティ関連規程を整備している。CISOは情報システム担当常務が務め,情報セキュリティ委員会の事務局は情報システム部が担当している。また,本社各部の部長及び各支店長は,情報セキュリティ委員会の委員,及び自部署における情報セキュリティ責任者を務め,自部署の情報セキュリティを確保し,維持,改善する役割を担っている。各情報セキュリティ責任者は,自部署の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

U支店には,支店長,主任2名,管理組合との窓口を務めるフロント担当者10名が勤務している。U支店の情報セキュリティ責任者はB支店長,情報セキュリティリーダーは第1グループのA主任である。U支店に勤務する従業員には,一人1台のノートPC(以下,NPCという)が貸与されている。NPCにはデジタル証明書をインストールし,Q社のネットワークに接続する際に端末認証を行っている。U支店では,Q社の文書管理規程に従い,顧客情報などの重要な情報が含まれる電子データは,U支店の共有ファイルサーバの所定のフォルダに保管する運用を行っている。U支店の共有ファイルサーバは,1日1回テープにバックアップを取得し,1週間分のテープを世代管理している。

U支店が契約している管理組合数は80組合であり,フロント担当者1名当たり5~10の管理組合を担当している。U支店が担当する管理組合のマンションはそれぞれ,管理事務室が1か所設置されており,管理員が1~2名勤務している。管理事務室には,管理員以外に,Q社従業員,マンション居住者が立入ることがある。多くのマンションでは,管理事務室の入室にマンションごとの暗証番号が必要である。暗証番号はおおむね2年ごとに変更される。管理事務室には,管理組合の許可を受けた上で,管理員とU支店の連絡用に,LTE通信機能付きNPCを1台設置し,インターネットVPN経由でQ社のネットワークと接続している。①管理事務室に複数の管理員が勤務する場合には,管理員間でNPC,利用者ID,パスワード,メールアドレスを共用している。

〔自己点検の規程及びチェック項目〕

Q社では,自己点検規程及び内部監査規程を,表1のとおり定めている。

A主任は情報処理推進機構(IPA)の情報セキュリティサイトを見た際に,PDF閲覧ソフトにおいて任意のコードが実行されるという深刻な脆弱性に対する注意喚起が,2週間前から掲載されていることに気付いた。そこで,A主任が第1グループメンバーのNPCについて,PDF閲覧ソフトのバージョンが最新かを確認したところ,最新ではないNPCが2台あった。1週間前に実施した自己点検では,チェック項目4に全員が"はい"と回答していた。A主任が2台のNPCの利用者に確認したところ,他のアプリの更新は確認していたが,PDF閲覧ソフトの確認が漏れていたことが判明した。

A主任が,IPAの情報セキュリティサイトの参考情報から,脆弱性対策情報データベースを確認したところ,図2のとおり記載されていた。

- R課長:

- CVSSv3のb評価基準は,脆弱性そのものの特性を評価する基準であり,評価には,攻撃の容易性及び情報システムに求められる三つのセキュリティ特性である,機密性,完全性,可用性に対する影響といった基準を用います。b評価基準は,時間の経過や利用環境の差異によって変化せず,脆弱性そのものを評価する基準です。図2を見ると,このPDF閲覧ソフトの脆弱性の深刻度はcであり,"攻撃条件の複雑さ',"攻撃に必要な特権レベル","利用者の関与"の全てにおいて,攻撃が成功するおそれが最も高い値を示しています。したがって,PDF閲覧ソフトは早急に更新が必要です。

- A主任:

- アプリのバージョンが最新かを,簡単にチェックする方法はありませんか。

- R課長:

- 方法は二つあります。一つ目は,"MyJVNバージョンチェッカ"というIPAから無償提供されているソフトウェアを使う方法です。各利用者がNPCにインストールされているアプリのバージョンが最新かを簡単にチェックすることができます。二つ目はeを導入する方法です。情報システム部で,各NPCのアプリのバージョンが最新かを管理し,一括してチェックすることが可能ですが,導入には費用が掛かります。実は,"MyJVNバージョンチェッカ"を全社で利用する準備のために,試用部署を探していました。しかるべき手続を経て,情報セキュリティ委員会の承認を受けるので,U支店で試用してもらえませんか。

A主任は,B支店長の許可を得て"MyJVNバージョンチェッカ"の試用を開始し,"MyJVNバージョンチェッカ"がフロント担当者や管理員のITリテラシーでも問題なく使用できることを確認し,B支店長とR課長に報告した。

報告を受けたB支店長は,"MyJVNバージョンチェッカ"を全社に先駆けてU支店で継続して試用することについて,情報セキュリティ委員会の承認を受けた。

〔個人所有スマートフォンの業務利用〕

最近,フロント担当者のKさんが仕事中に度々個人所有スマートフォン(以下,スマートフォンをスマホという)を使っているので,A主任がKさんに尋ねたところ,個人所有スマホを業務に使うことがあるとのことであった。

Kさんは,②スマホの個人利用者向けチャットアプリ(以下,Mアプリという)を利用して,Kさんが担当するPマンションの管理組合(以下,P組合という)の理事からの問合せに回答したり,業務に関する情報を送信したりしているとのことであった。P組合の理事長から,次の理由で,Mアプリの使用を求められて,やむを得ず従ったとのことであった。

- P組合では,理事同士の情報共有にMアプリを利用している。

- 問合せに対するKさんの返信がいつも遅く,おおむね3営業日以上掛かっている。Mアプリを利用すれば,Kさんがいつメッセージを読んだかが把握できる。

A主任は,Kさんが個人所有スマホを業務利用していること,及びスマホ用アプリの業務利用によって問題が発生することについて,B支店長に報告した。

〔チェック項目の見直し〕

これまでの報告を受けて,B支店長は,図1のチェック項目の見直しが必要であると判断し,A主任に対して見直しを指示した。④A主任が示した見直し案をB支店長が承認し,見直されたチェック項目が翌月から使用されることになった。

〔Mアプリの調査〕

Kさんは,P組合にMアプリが使用できなくなったことを連絡したが,P組合は,Mアプリの利用を強く要望するとのことであった。相談を受けたA主任が,Mアプリの機能と特徴を調べたところ,図3のとおりであった。

情報システム部は,個人所有スマホの業務利用に対する情報セキュリティリスクアセスメント及び⑥BMアプリの利用に対する情報セキュリティリスクアセスメントを実施した。さらに,その結果を情報セキュリティ委員会に報告し,許可を受けた上でBMアプリを試験導入し,問題がないことを確認した。

P組合から強い要望を受けてから半年後,情報セキュリティ委員会は,必要な情報セキュリティ関連規程を整備し,チェック項目を再度見直した上で,全社的に個人所有スマホの業務利用をBMアプリなど会社が認めたスマホ用アプリに限定して許可した。これによって,Q社はP組合の要望に応えることができた。また,BMアプリの利用を広げたことによって,Q社と顧客との間の連携が強化された。

設問1

本文中の下線①について,次の(ⅰ)~(ⅳ)のうち,共用することによって高くなるリスクはどれか。該当するものだけを全て挙げた組合せを,解答群の中から選べ。

- NPCを操作した者を特定できないという状況を狙われて,不正に操作されるリスク

- 異動者や退職者など,利用資格を失った者にNPCを不正に操作されるリスク

- 共用者の1人がパスワードを変更した際に,他の共用者に変更後のパスワードを伝えるためのメモを書き,そのメモからパスワードが漏えいし,不正に操作されるリスク

- クリアスクリーンをし忘れ,その隙に不正に操作されるリスク

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅰ),(ⅳ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

解答選択欄

- ウ

解説

複数の管理員がいる場合に、NPC、利用者ID、パスワード、メールアドレスを共用するリスクについて問われています。- 正しい。このような運用では、誰がどの操作を行ったのかをログから判別できません。不正のトライアングルでも示されているように、ばれないと思う気持ちは不正を誘発する要因となります。

- 正しい。管理事務室には、管理員の他に、Q社従業員、マンション居住者が出入りすることがあります。管理室に入室するためには暗証番号が必要ですが、暗証番号の変更は2年おきであり、中には暗証番号なしに立ち入り可能な管理事務所も存在します。このような状況ですから、異動者や退職者が不正に入室し、覚えていた認証情報を用いてNPCを不正に操作するリスクが考えられます。

- 正しい。ユーザアカウントの共用は推奨されませんが、もし共用パスワードを別の人に伝えるときには安全な方法で伝えなければなりません。パスワードを書いたメモを様々な人が出入りするスペースに置いておくなど言語道断です。管理事務室に出入りするQ社従業員やマンション居住者の目に触れる可能性があり、そこから認証情報が漏えいするリスクがあります。

- 誤り。クリアスクリーンとは、パソコンの画面上からの情報漏えいを避けるために、席を長時間離れる場合にはディスプレイをロックし、第三者に見られないようにすることを求めるルールのことです。

ログイン中のNPCを操作中にクリアスクリーンを忘れて席を離れたのなら、別の人は認証を経ずにそのまま不正操作が可能です。よって、ID・パスワード等を共用していることによるリスクとは言えません。

広告

設問2

〔自己点検の規定及びチェック項目〕について,(1),(2)に答えよ。

(1) 表1中のa1~a3に入れる字句の組合せはどれか。aに関する解答群のうち,最も適切なものを選べ。

a に関する解答群

解答選択欄

- a:

- a=キ

解説

〔a1について〕監査人は、独立かつ客観的な立場で監査を行い、公正な判断を行わなくてはなりません。このため、監査対象部門から外観上及び精神上独立している必要があります。これを「監査人の独立性」といいます。

問題文では、「監査対象部署からのa1」となっているため「独立性」が入ります。

〔a2について〕

ISMSの導入時には、まず情報セキュリティポリシー(①基本方針)を策定します。次に基本方針を受けて組織に必要なルールをとりまとめた規程類(②対策基準)が作成されます。さらに、規程を遵守するために個別の実施手順・運用規則・マニュアル等(③実施手順)が策定される、という階層構造になっています。

③実施手順は②対策基準を受けて策定され、②対策基準は①基本方針を受けて策定されるものなので、これらの間に準拠性及び整合性があるかを確認することとなります。

問題文では、「a2が,情報セキュリティポリシーに準拠しているか」となっているため②対策基準と③実施手順をまとめた表現である「情報セキュリティ関連規程」が入ります。

〔a3について〕

監査手続きでは、被監査部門への質問(ヒアリング)等を行って、定められた運用方法の実施状況や規定類の周知状況などを確認することがあります。これらの質問は、監査人から被監査部門へ行われるので「監査対象部署」が入ります。

したがって正しい組合せは「キ」です。

(2) 図1中のチェック項目3~8のうち,NPCにおけるランサムウェアの脅威に対する管理策だけを全て挙げた組合せを,解答群の中から選べ。

解答群

- 3,4,5

- 3,4,8

- 3,5,7

- 3,6,7

- 4,5,6

- 4,6,8

- 4,7,8

- 5,6,7

解答選択欄

- イ

解説

ランサムウェアは、身代金(ransom)とウェア(ware)を合わせた造語で、他人のコンピュータのデータを勝手に暗号化することで正常にアクセスできない状態にし、元に戻すための復元プログラムを買うように迫るコンピュータウイルスです。たとえ金銭を支払ってもデータが元に戻る保証はなく、最悪の場合はOSのリカバリによって回復させるしかない。データ回復のためには、セキュリティアップデートを速やかに適用してセキュリティホールを塞ぐことと同時に、定期的なバックアップの取得が望まれます。チェック項目のうち、OSのアップデートを確認している[3]と、使用しているソフトウェアが最新バージョンになっていることを確認する[4]は、セキュリティホールを塞ぐための管理策ですのでランサムウェアへの対策となります。さらに、[8]の共有サーバへのデータ保管は、NPCがランサムウェアに感染したときにNPCのデータが暗号化され、使用できなくなってしまうリスクに備えた管理策を言えます。共有サーバに保存されていれば、そこからデータの回復が可能となるからです。

したがって、NPCにおけるランサムウェアの脅威に対する管理策として適切な組合せは「イ」の「3,4,8」となります。

広告

設問3

〔アプリの更新漏れ〕について,(1)~(4)に答えよ。

(1) 図2及び本文中のbに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

b に関する解答群

- 環境

- 基本

- 現状

解答選択欄

- b:

- b=イ

解説

〔bについて〕CVSS(共通脆弱性評価システム)は、情報システムに内在する脆弱性に対する汎用的な評価手法で、脆弱性の深刻度を同一の基準のもとで定量的に比較できるようになっています。2019年現在の最新バージョンはCVSS v3です。

CVSSには、「基本評価基準」「現状評価基準」「環境評価基準」という3つの基準があり、でシステムの脆弱性を0.0から10.0までの得点で評価します(数値が高いほど深刻度が高い)。

- 基本評価基準

- 脆弱性自体の深刻度を評価する指標。機密性、可用性、完全性への影響の大きさや、攻撃に必要な条件などの項目から算出され、時間の経過や利用者の環境で変化しない。

- 現状評価基準

- 脆弱性の現在の深刻度を評価する基準。攻撃を受ける可能性、利用可能な対応策のレベルなどの項目から算出され、時間の経過により変化する。

- 環境評価基準

- 製品利用者の利用環境も含め、最終的な脆弱性の深刻度を評価する基準。二次被害の可能性や影響を受ける範囲などの項目から算出され、製品利用者ごとに変化する。

∴b=イ:基本

(2) 図2及び本文中のcに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

c に関する解答群

- 危険

- 緊急

- 警告

- 重要

- 注意

- レベル4

- レベル5

解答選択欄

- c:

- c=イ

解説

〔cについて〕cにはCVSSにおける深刻度のレベルを表す語句が入ります。

CVSSでは、算出された評価値(スコア)の範囲ごとに深刻度のレベルを次のように設定しています。

∴c=イ:緊急

(3) 図2中のd1~d3に入れる字句の適切な組合せを,dに関する解答群の中から選べ。

d に関する解答群

解答選択欄

- d:

- d=ケ

解説

本文中の「"攻撃条件の複雑さ',"攻撃に必要な特権レベル","利用者の関与"の全てにおいて,攻撃が成功するおそれが最も高い値を示しています」という記述があるので、危険度が最も高くなる組合せを選択します。【攻撃条件の複雑さ】

脆弱性のある構成要素を攻撃する際に必要な条件の複雑さを評価します。攻撃が成立する条件が少ないほど危険度は高くなりますので「低」が適切です。

【攻撃に必要な特権レベル】

脆弱性のある構成要素を攻撃する際に必要な特権のレベルを評価します。必要とする権限が少ないほど危険度は高くなり、権限の保有に関係なく攻撃可能な状態が最も危険ですので「不要」が適切です。

【利用者の関与】

脆弱性のある構成要素を攻撃する際に必要なユーザ関与レベルを評価します。ユーザが「リンクをクリックする」「ファイルを開く」などの動作をすることが攻撃成立の条件となる場合は「要」、ユーザが何もしなくても攻撃される可能性があるなら「不要」が入ります。何もしなくても攻撃を受ける可能性がある方が危険度は高いので「不要」が適切です。

したがって「低、不要、不要」となる「ケ」の組合せが正解です。

(4) 本文中のeに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

e に関する解答群

- BIツール

- CASB(Cloud Access Security Broker)

- IT資産管理ツール

- UEBA(User and Entity Behavior Analytics)

- ソフトウェア構成管理ツール

- 特権ID管理ツール

- ポートスキャナー

解答選択欄

- e:

- e=ウ

解説

〔eについて〕本問では、部内で使用されているPDF閲覧ソフトのバージョンが最新化を確認する方法が問われています。この用途に適した仕組みが「IT資産管理システム」です。

IT資産管理システムは、組織内の全IT資産の把握及びそれらの一元管理を実現するシステムです。機器ごとに、名称、使用者、導入されているソフトウェアやそのバージョン、ライセンス状態、ネットワーク接続状況などの情報を自動で収集します。IT資産管理システムを利用すれば、セキュリティパッチを適用しなくてはならない全機器を簡単に割り出せます。

∴e=ウ:IT資産管理システム

一応、その他の語句についても簡単に意味を記載しておきます。

- BIツール

- データウェアハウスや各種業務システムに蓄積された大量のデータを加工・分析して、経営や業務に役立つ情報を見つけ出すソフトウェアです。

- CASB(Cloud Access Security Broker,キャスビー)

- 利用者とクラウドサービスの間に単一のコントロールポイントを設け、そこでクラウドサービスの利用を収集管理する仕組みです。クラウドサービスの利用状況が可視化されるのでシャドーITへの対策となります。

- UEBA(User and Entity Behavior Analytics)

- 利用者やシステムの振る舞いを機械学習等を利用して統計学的に分析し、不審な活動を検知する技術です。

- ソフトウェア構成管理ツール

- ソフトウェアを構成するアイテムの種類やバージョンを管理するソフトウェアです。

- 特権ID管理ツール

- 強力な権限を有する特権IDの付与や使用について管理するためのソフトウェアです。

- ポートスキャナー

- 検査対象コンピュータやルータの全て(または特定範囲)の通信ポートに信号を送ることで、サービスの稼働状態を外部から調査するツールです。

設問4

解答群

解答選択欄

- キ

解説

〔下線②について〕下線部を読むと、許可を得ずに個人所有のデバイスを業務に使用していることがわかります。

組織の公式な手続きを経ずに業務に使用されているIT機器や情報システムや、それを使用する行為のことを「シャドーIT」といいます。これらの機器は、導入に当たり十分な検討がなされていないとともに、組織のセキュリティマネジメントが十分に行き届いていないことも多く、セキュリティリスクが存在しています。

∴シャドーIT

- グリーンIT

- PCやサーバ、ネットワークなどの情報通信機器の省エネや資源の有効利用だけでなく、それらの機器を利用することによって社会の省エネを推進し、環境保全をしていくという考え方です。

- サンクションIT

- サンクション(Sanctioned)は「認可済み」という意味です。シャドーITとは逆に、組織の認可を経て各従業員に貸与されているデバイスを指します。

〔下線③について〕

従業員が個人的に所有するPCやスマートフォンなどの情報端末を職場に持ち込み、それを業務に使用することを「BYOD(Bring Your Own Device)」といいます。組織には情報端末を用意するコストを削減できるメリットがあり、従業員には使い慣れた機器で業務を行えるメリットがあります。ただし、セキュリティリスクの増大を招くことがほとんどですので、メリットとデメリットを勘案して導入を検討することが推奨されます。

∴BYOD

- CDN

- Contents Delivery Networkの略。主にWebシステムにおけるコンテンツ配信を高速化するために、最適化された配信環境のことです。

- VPN

- Virtual Private Networkの略。多数の加入者が共用する公衆回線で接続された拠点間の通信において、認証及び暗号化と復号の技術によって仮想的な専用回線を構築し、通信の安全性を確保する技術です。

したがって「シャドーIT、BYOD」となる「キ」の組合せが適切です。

設問5

本文中の下線④について,次の(ⅰ)~(ⅲ)のうち,A主任が見直しを行った図1のチェック項目と見直しの内容だけを全て挙げた組合せを,解答群の中から選べ。

- 3と4を"MyJVNバージョンチェッカによって,NPCのアプリのバージョンが最新かを確認し,最新でなければ更新している。"に統合する。

- 4を"NPCのアプリのバージョンが最新かをMyJVNバージョンチェッカで確認し,最新でないアプリは,MyJVNバージョンチェッカの指示に従って更新する。"に修正する。

- 9を"PCやスマホなどの個人所有端末を業務で利用していない。"に修正する。

解答群

- (ⅰ)

- (ⅰ),(ⅲ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅲ)

- 当てはまるものはない

解答選択欄

- エ

解説

- 誤り。"MyJVNバージョンチェッカ"は、以下のソフトウェアのバージョンを確認可能です(2019年現在)。ソフトウェアのバージョンチェックは可能ですが、OSのバージョンチェックは対象外となります。よって、3と4を統合することはできません。

- 正しい。U支店では、ソフトウェアのバージョンチェックに"MyJVNバージョンチェッカ"を使用することになったので、ヘルプメニューを見て確認する方法から、"MyJVNバージョンチェッカ"を使用して確認する方法に更改する必要があります。

- 正しい。これまでの個人所有のPCの使用は禁じられていました。しかし、スマートフォンやタブレット等の使用をチェックする項目が存在しなかったので、Kさんのように個人所有のスマートフォンを業務に利用することを防止できていませんでした。Q社では個人所有のスマートフォンの業務利用を許可していないため、チェック項目の更改によって規則の周知と違反行為の予防を図る必要があります。

広告

設問6

〔Mアプリの調査〕について,(1),(2)に答えよ。

(1) 本文中の下線⑤のリスクについて,次の(ⅰ)~(ⅲ)のうち,該当するものだけを全て挙げた組合せを,解答群の中から選べ。

- 業務と関係のない宛先グループや友人ともMアプリでやり取りできるので,業務と関係のない友人や宛先グループに,誤って業務情報を送付してしまうリスク

- 写真(JPEGファイル)を添付した場合,写真には撮影場所を特定できるものが写っていなくても,撮影場所が特定されるリスク

- 見知らぬ人がAP連絡先に登録されてしまう場合があるので,見知らぬ人にメッセージを送ってしまうリスク

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅲ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅲ)

- 当てはまるものはない

解答選択欄

- エ

解説

図3「Mアプリの機能及び特徴」に基づいて、正しいものを選択します。- 正しい。Mアプリでは、利用者がAP連絡先に登録することを制限する手段がありません。業務とは関係のない人がAP連絡先に登録される可能性がある以上、誤って業務情報を含むメッセージを送付してしまうリスクがあります。

- 誤り。メッセージにJPEGファイルを添付した場合、撮影時に格納される各種データ(いわゆるExif情報と呼ばれるもので、位置情報や撮影日時、カメラ情報等を含む)が自動的に削除される仕様になっています。写真のアップロード時にExif情報を削除しないサービスでは、その情報から撮影地点を割り出されてしまう危険性がありますが、Mアプリはその点では問題ありません。当然ですが、写真内に場所を特定できる物体が写り込んでいれば元も子もありません。

- 正しい。Mアプリには、双方がMアプリを使用している状況で所定の条件を満たすとAP連絡先に自動登録される仕組みがあります。この仕様により、知らない人がAP連絡先に登録されてしまうことがあり、その人に誤ってメッセージを送ってしまうリスクがあります。

解答群

- (ⅰ),(ⅱ),(ⅲ),(ⅳ)

- (ⅰ),(ⅱ),(ⅲ),(ⅳ),(ⅴ)

- (ⅰ),(ⅲ),(ⅳ)

- (ⅰ),(ⅲ),(ⅳ),(ⅴ)

- (ⅰ),(ⅲ),(ⅴ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

解答選択欄

- カ

解説

リスクアセスメントは、リスクの大きさを評価し、そのリスクが許容できるか否かを決定する全体的なプロセスで、「リスク特定」「リスク分析」「リスク評価」までの一連の活動を含みます。JIS Q 27000では「リスク特定,リスク分析及びリスク評価のプロセス全体」と定義されています。

なお、残る2つの「リスク保有」「リスク共有」は、どちらもリスク対応において選択される戦略の1つです。

広告