情報セキュリティマネジメント平成28年秋期 午後問3

⇄問題文と設問を画面2分割で開く⇱問題PDF問3 業務用PCでのWebサイト閲覧

業務用PCでのWebサイト閲覧に関する次の記述を読んで,設問1~3に答えよ。

P社は,従業員数1,000名の消費者向け健康食品製造会社であり,経営方針として自社のブランドイメージを重視している。P社のマーケティング部では,社外向けWebサイトのコンテンツのうち,製品紹介情報,IR情報,CSR情報などの管理を行っている。マーケティング部には20名が在籍し,二つの課がある。マーケティング1課は,ブランドマーケティング戦略を担当している。マーケティング部では,情報セキュリティ責任者をA部長が,情報セキュリティリーダーをマーケティング1課のB課長が務めている。

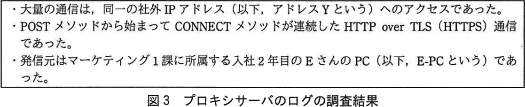

P社では全従業員が基盤情報システムを利用して日々の業務を行っている。基盤情報システムは,会社貸与の業務用PC(以下,PCという),LAN及びインターネット接続から成るネットワークサービス,ディレクトリサービス,社内ファイル共有サービス,電子メールサービスなどから構成されている。P社従業員は,LANに接続された各自のPCから各サービスを利用している。また,LANからのプロキシサーバを経由しないインターネット接続はファイアウォールによって遮断されている。

P社には,基盤情報システム以外にも勤怠管理システム,交通費精算管理システム及び人事管理システムがある。P社従業員は,出勤時と退勤時に各自の磁気ストライプカード型の従業員証をタイムレコーダに通すことになっており,出退勤時刻が勤怠管理システムに記録される。P社の課長以上の職位の者は,直属の部下について,勤怠管理システムを用いて出退勤時刻などの勤怠管理情報を,交通費精算管理システムを用いて交通費精算情報を,人事管理システムを用いて人事評価情報を確認できる。

基盤情報システム,勤怠管理システム,交通費精算管理システム及び人事管理システムは同じタイムサーバに基づいて時刻同期がなされている。それらの情報システム及び自社Webサイトの構築と運用管理は,情報システム部が行っている。

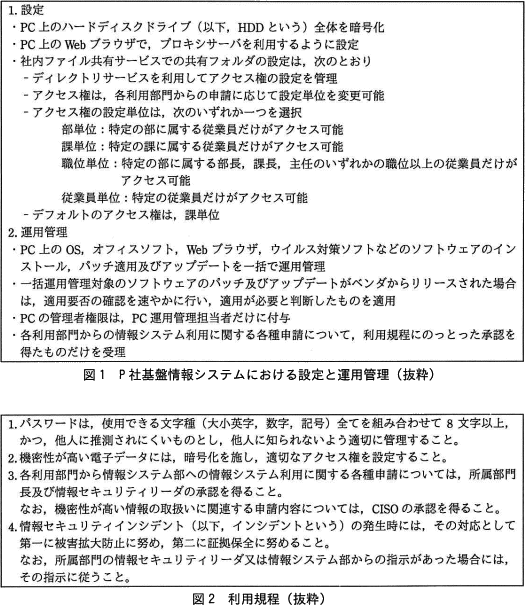

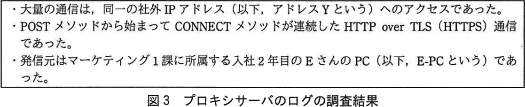

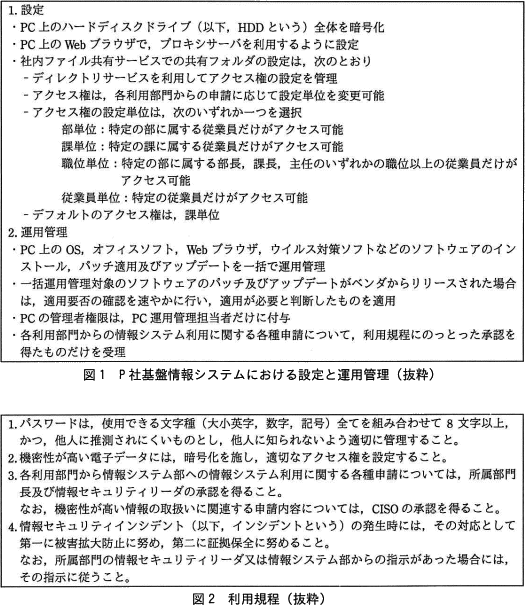

情報システム部のC部長が,P社の最高情報セキュリティ責任者(CISO)を務めている。情報システム部には運用管理課があり,基盤情報システムに対して図1に示す設定と運用管理を行っている。また,利用については図2に示すP社基盤情報システム利用規程(以下,利用規程という)を整備している。 〔インシデントの発見と初動対応〕

〔インシデントの発見と初動対応〕

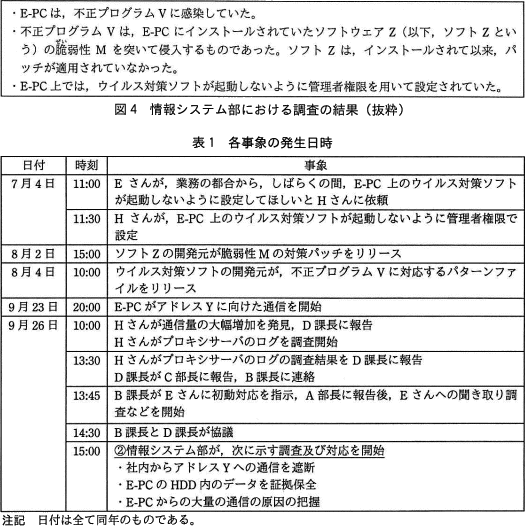

9月26日(月)10時,運用管理課のHさんが基盤情報システムを運用監視していたところ,9月23日(金)20時から25日(日)にかけての社内からインターネットへの通信量が前週の金曜日から日曜日にかけてのものと比較して大幅に増えていることを発見し,直ちに運用管理課のD課長に報告した。D課長は不審に思い,プロキシサーバのログを調査するようHさんに指示した。その結果,図3に示すことが判明した。 D課長はその旨をC部長に報告の上,B課長に連絡した。連絡を受けたB課長は利用規程にのっとり,①Eさんに初動対応を指示し,併せてA部長に報告した。

D課長はその旨をC部長に報告の上,B課長に連絡した。連絡を受けたB課長は利用規程にのっとり,①Eさんに初動対応を指示し,併せてA部長に報告した。

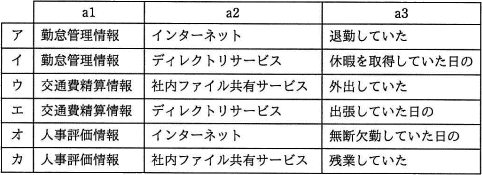

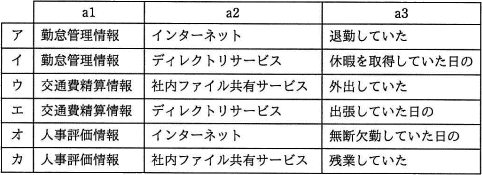

B課長は,自席のPCを利用してEさんのa1を調査した。Eさんは市場調査業務を担当しているので,P社の競合情報,消費者動向などについての様々なインターネット上のWebサイトを日々閲覧している。次に情報システム部の協力の下,B課長による調査結果とE-PCからa2へのアクセスログとを突き合わせたところ,大量の通信が記録されていた時刻の中には,Eさんがa3時刻が含まれていた。さらに,Eさんへの聞き取り調査を行ったところ,Eさんは,P社が入居するオフィスビルの法定点検に基づく停電時以外は離席,外出又は帰宅の際,E-PCにログインしたままにしていたことが判明した。これらのことから,今回の不審なアクセスは,Eさん自身によるものではないと推定された。

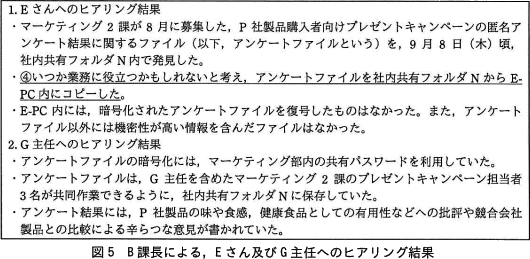

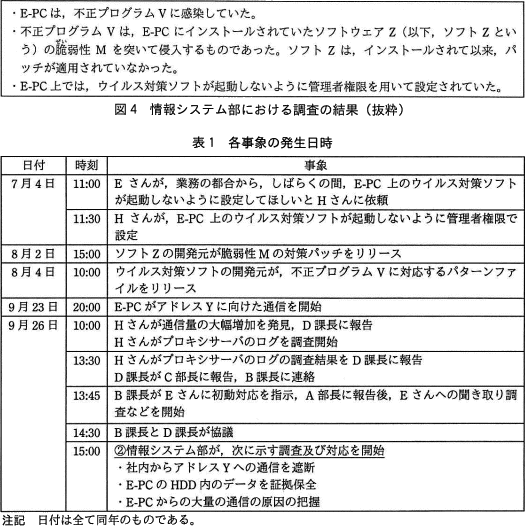

B課長とD課長による協議の結果,同日15時に,情報システム部による調査及び対応が開始された。情報システム部における調査の結果を図4に,各事象の発生日時を表1に示す。 〔情報システム部による調査結果の中間報告〕

〔情報システム部による調査結果の中間報告〕

情報システム部によるE-PCの調査結果の中間報告が,9月27日(火)13時から行われた。次は,その時のD課長とB課長の会話である。

〔課題の改善〕

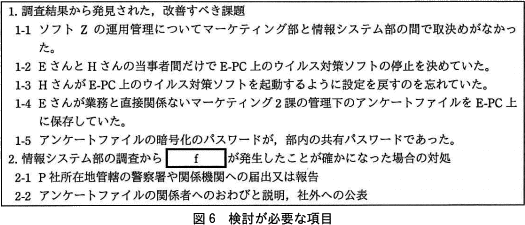

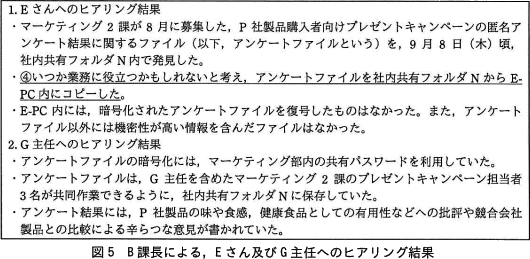

内容が不明なデータがE-PCから社外に大量に送信されたことから,fが起きたおそれもあるとB課長は考えた。そこでEさんにヒアリングした。その結果,マーケティング2課へのヒアリングも必要と考えられたので,マーケティング2課のプレゼントキャンペーン担当を務めているG主任にもヒアリングを行った。それらの結果を図5に示す。 B課長は,A部長にこれまでの調査結果の報告を行うとともに,図6に示す項目の検討が必要であると進言した。

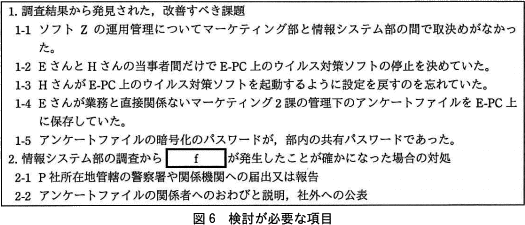

B課長は,A部長にこれまでの調査結果の報告を行うとともに,図6に示す項目の検討が必要であると進言した。 B課長は,社内関係者の協力を得て課題の改善を実施した。また,中間報告以降の情報システム部の調査結果からfが発生したおそれは低いことが分かった。

B課長は,社内関係者の協力を得て課題の改善を実施した。また,中間報告以降の情報システム部の調査結果からfが発生したおそれは低いことが分かった。

B課長は,改善すべき課題が図6の1-1から1-5の他にもないかの確認をA部長に提案し,了承を得た。

B課長は,改善すべき課題が他にもないか,gを実施した。その結果,他の課題が発見され,マーケティング部内で改善策の検討が開始された。

A部長は,マーケティング部内での他の課題の発見に至ったB課長の提案を高く評価した。発見された課題とその改善策をA部長がP社経営陣に報告したところ,これらの提案は,全社的な改善活動に発展した。

P社は,従業員数1,000名の消費者向け健康食品製造会社であり,経営方針として自社のブランドイメージを重視している。P社のマーケティング部では,社外向けWebサイトのコンテンツのうち,製品紹介情報,IR情報,CSR情報などの管理を行っている。マーケティング部には20名が在籍し,二つの課がある。マーケティング1課は,ブランドマーケティング戦略を担当している。マーケティング部では,情報セキュリティ責任者をA部長が,情報セキュリティリーダーをマーケティング1課のB課長が務めている。

P社では全従業員が基盤情報システムを利用して日々の業務を行っている。基盤情報システムは,会社貸与の業務用PC(以下,PCという),LAN及びインターネット接続から成るネットワークサービス,ディレクトリサービス,社内ファイル共有サービス,電子メールサービスなどから構成されている。P社従業員は,LANに接続された各自のPCから各サービスを利用している。また,LANからのプロキシサーバを経由しないインターネット接続はファイアウォールによって遮断されている。

P社には,基盤情報システム以外にも勤怠管理システム,交通費精算管理システム及び人事管理システムがある。P社従業員は,出勤時と退勤時に各自の磁気ストライプカード型の従業員証をタイムレコーダに通すことになっており,出退勤時刻が勤怠管理システムに記録される。P社の課長以上の職位の者は,直属の部下について,勤怠管理システムを用いて出退勤時刻などの勤怠管理情報を,交通費精算管理システムを用いて交通費精算情報を,人事管理システムを用いて人事評価情報を確認できる。

基盤情報システム,勤怠管理システム,交通費精算管理システム及び人事管理システムは同じタイムサーバに基づいて時刻同期がなされている。それらの情報システム及び自社Webサイトの構築と運用管理は,情報システム部が行っている。

情報システム部のC部長が,P社の最高情報セキュリティ責任者(CISO)を務めている。情報システム部には運用管理課があり,基盤情報システムに対して図1に示す設定と運用管理を行っている。また,利用については図2に示すP社基盤情報システム利用規程(以下,利用規程という)を整備している。

9月26日(月)10時,運用管理課のHさんが基盤情報システムを運用監視していたところ,9月23日(金)20時から25日(日)にかけての社内からインターネットへの通信量が前週の金曜日から日曜日にかけてのものと比較して大幅に増えていることを発見し,直ちに運用管理課のD課長に報告した。D課長は不審に思い,プロキシサーバのログを調査するようHさんに指示した。その結果,図3に示すことが判明した。

B課長は,自席のPCを利用してEさんのa1を調査した。Eさんは市場調査業務を担当しているので,P社の競合情報,消費者動向などについての様々なインターネット上のWebサイトを日々閲覧している。次に情報システム部の協力の下,B課長による調査結果とE-PCからa2へのアクセスログとを突き合わせたところ,大量の通信が記録されていた時刻の中には,Eさんがa3時刻が含まれていた。さらに,Eさんへの聞き取り調査を行ったところ,Eさんは,P社が入居するオフィスビルの法定点検に基づく停電時以外は離席,外出又は帰宅の際,E-PCにログインしたままにしていたことが判明した。これらのことから,今回の不審なアクセスは,Eさん自身によるものではないと推定された。

B課長とD課長による協議の結果,同日15時に,情報システム部による調査及び対応が開始された。情報システム部における調査の結果を図4に,各事象の発生日時を表1に示す。

情報システム部によるE-PCの調査結果の中間報告が,9月27日(火)13時から行われた。次は,その時のD課長とB課長の会話である。

- D課長:

- マーケティング部と情報システム部の間では,ソフトZに対するパッチ適用を含めた運用管理について何も取決めがない状態でした。マーケティング部からのソフトウェアインストール申請書には,パッチ適用などの運用管理についての依頼は記載されていませんでした。

- B課長:

- すみません,依頼内容が不十分でしたね。

- D課長:

- 他にもこれらと同じようなことがあったら問題なので,引き続き調査をします。ところで,7月4日から昨日までのログ中の通信先を解析したところ,ウイルス対策ソフトの開発元などによって悪意あるWebサイトと判断されたURL又はIPアドレスに該当するものはありませんでした。感染原因は,電子メールの添付ファイルやUSBメモリからと考えられますが,もし,感染原因がインターネット上のWebサイトへのアクセスだとしたら,Eさんがアクセスしたのは,閲覧するだけで不正プログラムに感染するように,企業のbの公開Webサイトがcされたものだったとも考えられます。

- B課長:

- bのURLということであれば,悪意あるWebサイトだとは思わないので,防ぎようがないですね。Webサイトがcされたことによって,そのWebサイトの所有者たる企業はdとなるだけでなく,Webサイト閲覧者に対しても不正プログラムによる被害が及ぶので,eの立場になってしまうおそれがあり,非常に怖いですね。③私自身の職務からも人ごとではないので,すぐに対策を検討しましょう。D課長,協力をお願いします。

〔課題の改善〕

内容が不明なデータがE-PCから社外に大量に送信されたことから,fが起きたおそれもあるとB課長は考えた。そこでEさんにヒアリングした。その結果,マーケティング2課へのヒアリングも必要と考えられたので,マーケティング2課のプレゼントキャンペーン担当を務めているG主任にもヒアリングを行った。それらの結果を図5に示す。

B課長は,改善すべき課題が図6の1-1から1-5の他にもないかの確認をA部長に提案し,了承を得た。

B課長は,改善すべき課題が他にもないか,gを実施した。その結果,他の課題が発見され,マーケティング部内で改善策の検討が開始された。

A部長は,マーケティング部内での他の課題の発見に至ったB課長の提案を高く評価した。発見された課題とその改善策をA部長がP社経営陣に報告したところ,これらの提案は,全社的な改善活動に発展した。

設問1

〔インシデントの発見と初動対応〕について,(1)~(3)に答えよ。(1) 本文中の下線①について,次の(ⅰ)~(ⅴ)のうち,B課長がEさんに指示すべき初動対応だけを全て挙げた組合せを,解答群の中から選べ。

- E-PCのHDD内のフォルダとファイルに対して何も操作をしない。

- E-PCの電源を強制切断し,かつ,電源ケーブルを電源コンセントから外す。

- E-PCをLANから切り離す。

- E-PCを再起動する。

- E-PCを使ってEさんの基盤情報システムへのログインパスワードを変更する。

解答群

- (ⅰ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅳ),(ⅴ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅴ)

- (ⅲ),(ⅳ),(ⅴ)

- (ⅲ),(ⅴ)

- (ⅳ),(ⅴ)

解答選択欄 :

解答 :

- イ

解説 :

図2「利用規定」には情報セキュリティインシデントの発生時には、その対応として「被害拡大防止」と「証拠保全」の2つが定められています。選択肢の各対応をこの規定に照らして判断します。

- 正しい。疑いのあるE-PCに不用意な操作を行うと機器上の証拠が失われてしまう恐れがあるため、証拠保全のためにあえて何もしないことが適切な対応です。

- 誤り。電源を切るとE-PC上の情報が消えてしまう恐れがあるため証拠保全の面で不適切です。

- 正しい。疑いのあるE-PCをネットワークから切り離すことで、ネットワーク内の他の情報機器に被害が拡大するのを防止できます。

- 誤り。再起動によってE-PC上の情報が消えてしまう恐れがあるため証拠保全の面で不適切です。

- 誤り。ネットワークを通じて基盤システムに感染が広がる恐れ、およびマルウェアの動作によってログインパスワードが記録され、外部に漏えいしてしまう危険性があるため不適切です。

(2) 本文中のa1~a3に入れる字句の組合せはどれか。aに関する解答群のうち,最も適切なものを選べ。

a に関する解答群

解答選択欄 :

- a:

解答 :

- a=ア

解説 :

〔a1について〕

不審なインターネットアクセスは社内のE-PCから行われたので、まず疑うべきは持ち主であるEさんの行動です。もしEさんが事件の張本人であれば勤務時間中に行為が行われたことになります。すなわちa1から得られた情報とアクセスログの突き合わせは、不審なアクセスを行ったのがEさんであるかを調査する目的で行われたと考えられます。

P社では課長以上の職位のものが、直属の部下について勤怠管理システム、交通費精算システム、人事管理システムを参照して情報を確認できるようになっています。EさんはB課長の部下なので、B課長は勤怠管理システムにアクセスしてEさんの出退勤時刻を調査したと判断できます。

∴a1=勤怠管理システム

〔a2について〕

本文中に不審なアクセスは社内からインターネットに向けて行われたとあります。このため調査対象をE-PCから送信されたインターネットアクセスだけに絞ることができます。

∴a2=インターネット

〔a3について〕

突き合わせの結果、Eさんの勤務時間中に不審なアクセスがあったならばEさんによって行われた確率が高くなります。しかし、最終的にEさん自身によるものではないと推定されているので、不審なアクセスの中にはEさんがP社内に不在の時間帯に行われたものが含まれていたと推測できます。出退勤時刻から確実に不在とわかる時間は、出勤前・退勤後・休日の3種類です。つまりa3には「退勤していた」「休暇を取得していた日の」「無断欠勤していた」のいずれかが入ります。a1が勤怠管理システム、a2がインターネットなので、選択肢の組合せからa3は「退勤していた」になります。

∴a3=退勤していた

以上より正しい組合せは「ア」です。

不審なインターネットアクセスは社内のE-PCから行われたので、まず疑うべきは持ち主であるEさんの行動です。もしEさんが事件の張本人であれば勤務時間中に行為が行われたことになります。すなわちa1から得られた情報とアクセスログの突き合わせは、不審なアクセスを行ったのがEさんであるかを調査する目的で行われたと考えられます。

P社では課長以上の職位のものが、直属の部下について勤怠管理システム、交通費精算システム、人事管理システムを参照して情報を確認できるようになっています。EさんはB課長の部下なので、B課長は勤怠管理システムにアクセスしてEさんの出退勤時刻を調査したと判断できます。

∴a1=勤怠管理システム

〔a2について〕

本文中に不審なアクセスは社内からインターネットに向けて行われたとあります。このため調査対象をE-PCから送信されたインターネットアクセスだけに絞ることができます。

∴a2=インターネット

〔a3について〕

突き合わせの結果、Eさんの勤務時間中に不審なアクセスがあったならばEさんによって行われた確率が高くなります。しかし、最終的にEさん自身によるものではないと推定されているので、不審なアクセスの中にはEさんがP社内に不在の時間帯に行われたものが含まれていたと推測できます。出退勤時刻から確実に不在とわかる時間は、出勤前・退勤後・休日の3種類です。つまりa3には「退勤していた」「休暇を取得していた日の」「無断欠勤していた」のいずれかが入ります。a1が勤怠管理システム、a2がインターネットなので、選択肢の組合せからa3は「退勤していた」になります。

∴a3=退勤していた

以上より正しい組合せは「ア」です。

(3) 表1中の下線②について,次の(ⅰ)~(ⅴ)のうち,該当する作業だけを全て挙げた組合せを,解答群の中から選べ。

- E-PCのHDDを別のHDDにフルコピーし,その別のHDDを"秘密"とラベルに書いた資料保存用紙封筒に入れ,封印し,Eさんが管理するマーケティング部の鍵付きロッカーに保管

- E-PCのHDDを別のHDDにフルコピーした上で,最新のパターンファイルを搭載した別のPCに,その別のHDDを接続してフルスキャンを実施

- アドレスYへの通信をプロキシサーバで遮断し,ファイアウォールではインターネットへの通信のうち,プロキシサーバを経由しないものだけを許可

- 他の作業に先駆けて最初にE-PCにOS及びアプリケーションのクリーンインストールを実施した上で,E-PCをEさんに返却

- プロキシサーバなどのネットワーク機器上のログとE-PC上のイベントログなどを時系列に沿って整理及び分析

解答群

- (ⅰ)

- (ⅰ),(ⅲ),(ⅴ)

- (ⅰ),(ⅳ)

- (ⅱ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅴ)

- (ⅲ),(ⅳ)

- (ⅲ),(ⅴ)

- (ⅳ),(ⅴ)

解答選択欄 :

解答 :

- カ

解説 :

- 誤り。不審なアクセスがEさんによるものはないと断定されたわけではありません。仮にEさんが事件を起こしたのであれば証拠隠滅を図る恐れもあるため、HDDをEさんの管理するロッカーに保管することは不適切です。

- 正しい。証拠保全と原因の把握を適切な方法で実施しています。

- 誤り。プロキシサーバを経由せずにインターネットに接続すると、コンテンツフィルタリングやプライベートネットワーク情報の秘匿ができなくなってしまうため不適切です。

- 誤り。バックアップをせずにOSを再インストールするとE-PC上の証拠が失われてしまうため不適切です。

- 正しい。原因究明を適切な方法で実施しています。

設問2

〔情報システム部による調査結果の中間報告〕について,(1),(2)に答えよ。(1) 本文中のb~eに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

b,c に関する解答群

- 改ざん

- 偽装

- 正規

- 設計

- 非正規

- ボット化

d,e に関する解答群

- 加害者

- 首謀者

- 助言者

- 扇動者

- 第三者

- 被害者

解答選択欄 :

- b:

- c:

- d:

- e:

解答 :

- b=ウ

- c=ア

- d=カ

- e=ア

解説 :

〔bについて〕

中間報告におけるD課長とB課長の会話中に「ログ中の通信先を解析したところ,…悪意あるWebサイトと判断されたURL又はIPドレスに該当するものはありませんでした」とあることから、感染原因は悪意あるWebサイトにアクセスしたからではないことがわかります。したがって、もしインターネット上のWebサイトを経由してマルウェアに感染したならば、他企業が公開している正規のWebサイトが感染源であることになります。Eさんは市場調査のために様々なインターネット上のWebサイトを日々閲覧しているため、他企業のWebサイトがマルウェアに感染していたならば、そのマルウェアの動作によって閲覧したEさんの端末もマルウェアに感染してしまう可能性があります。

∴b=ウ:正規

〔cについて〕

正当な業務を行っている企業の正規のWebサイトが意図的にマルウェアを発信しているとは考えられないため、攻撃者によりWebサイトが改ざんされ、不正プログラムが仕込まれてしまったと考えられます。

∴c=ア:改ざん

〔deについて〕

Webサイトを改ざんされた企業はサイバー攻撃の被害者ですが、改ざんされたWebサイトを経由してマルウェアに感染してしまった企業や閲覧者からすれば、マルウェアの感染源は改ざんされたWebサイトです。このためWebサイトの改ざんを受けた企業は、被害者であるとともに加害者側の立場になってしまうことが往々にしてあります。

∴d=カ:被害者

e=ア:加害者

中間報告におけるD課長とB課長の会話中に「ログ中の通信先を解析したところ,…悪意あるWebサイトと判断されたURL又はIPドレスに該当するものはありませんでした」とあることから、感染原因は悪意あるWebサイトにアクセスしたからではないことがわかります。したがって、もしインターネット上のWebサイトを経由してマルウェアに感染したならば、他企業が公開している正規のWebサイトが感染源であることになります。Eさんは市場調査のために様々なインターネット上のWebサイトを日々閲覧しているため、他企業のWebサイトがマルウェアに感染していたならば、そのマルウェアの動作によって閲覧したEさんの端末もマルウェアに感染してしまう可能性があります。

∴b=ウ:正規

〔cについて〕

正当な業務を行っている企業の正規のWebサイトが意図的にマルウェアを発信しているとは考えられないため、攻撃者によりWebサイトが改ざんされ、不正プログラムが仕込まれてしまったと考えられます。

∴c=ア:改ざん

〔deについて〕

Webサイトを改ざんされた企業はサイバー攻撃の被害者ですが、改ざんされたWebサイトを経由してマルウェアに感染してしまった企業や閲覧者からすれば、マルウェアの感染源は改ざんされたWebサイトです。このためWebサイトの改ざんを受けた企業は、被害者であるとともに加害者側の立場になってしまうことが往々にしてあります。

∴d=カ:被害者

e=ア:加害者

(2) 本文中の下線③について,B課長とD課長はどのような対策を検討したか。解答群のうち,最も適切なものを選べ。

解答群

- 自社Webサイトのアクセシビリティを見直し,自社Webサイトの閲覧者に対する利便性と安全性を確保することによって,自社のブランドイメージの向上を図る。

- 自社Webサイトの改ざんを防ぐために,自社Webサーバを情報システム部に依頼して速やかに停止させ,自社Webサーバを社外のパブリッククラウド上に移行し,他者とのリスク共有(リスク移転)を図る。

- 自社Webサイトの脆弱性検査を定期的に実施して,問題があれば修正する。また,新たな脆弱性が発見された場合にも必要な対応をとる。

- 自社Webサイトのトップページ上において,重要なお知らせとして,自社Webサイトにドライブバイタウンロードが仕掛けられた可能性があると公表し,自社Webサイトの閲覧者に対して注意を喚起する。

解答選択欄 :

解答 :

- ウ

解説 :

- アクセシビリティとは、「年齢や身体的制約・利用環境などにかかわらず、Webサイトにアクセスでき、かつ、サイト内を利用できるかどうかの度合い」のことをいいます。アクセシビリティを高めることは利便性の向上に繋がりますが、セキュリティの向上には寄与しません。

- クラウド環境では複数の企業がシステムリソースを共有することから、たとえ自社が標的ではなかったとしても、他者が攻撃を受けた場合、その影響を受けてしまうリスクが生じます。

- 正しい。Webサイトの改ざんはWebサイト、またはWebサーバの脆弱性を突いて行われます。脆弱性検査でWebサイトの脆弱性を洗い出し、発見された問題を修正し攻撃者に対して攻撃の隙を与えないようにしておくことが求められます。

- マルウェアに感染したのはE-PCであり、P社のWebサーバではありません。真実であれば公表すべきですが、事実と異なるため誤った対応です。

設問3

〔課題の改善〕について,(1)~(3)に答えよ。(1) 本文中及び図6中のfに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

f に関する解答群

- E-PCへのDDoS攻撃

- E-PCへの辞書攻撃

- E-PCへの総当たり攻撃

- 情報改ざん

- 情報破壊

- 情報漏えい

解答選択欄 :

- f:

解答 :

- f=カ

解説 :

〔fについて〕

マルウェアは個体によって様々な動作を行いますが、今回検出された動作は社内のE-PCから社外のアドレスYに向けて大量の通信です。E-PCには機密情報に当たるアンケートファイルが保存されていたことから、外部への通信の中にこの情報が含まれていた可能性があります。もちろんマルウェアがE-PCに対して「改ざん」や「情報破壊」「パスワードクラック」などの他の活動を行っていた可能性は残されていますが、外部への発信が直接的原因となり生じる被害は「情報漏えい」だけです。

ヒアリング結果からアンケートファイルは規定の通り暗号化されており、パスワードが掛かけられていたことがわかります。さらにE-PC内に復号された(Eさん又はマルウェアが復号した)アンケートファイルがなかったことから、たとえ外部に発信されたデータの中にアンケートファイルが含まれていたとしても、それは暗号化された状態のままであったと推測できます。この事実および情報システム部の調査結果から「情報漏えい」の恐れは低いと判断されています。

∴f=カ:情報漏えい

マルウェアは個体によって様々な動作を行いますが、今回検出された動作は社内のE-PCから社外のアドレスYに向けて大量の通信です。E-PCには機密情報に当たるアンケートファイルが保存されていたことから、外部への通信の中にこの情報が含まれていた可能性があります。もちろんマルウェアがE-PCに対して「改ざん」や「情報破壊」「パスワードクラック」などの他の活動を行っていた可能性は残されていますが、外部への発信が直接的原因となり生じる被害は「情報漏えい」だけです。

ヒアリング結果からアンケートファイルは規定の通り暗号化されており、パスワードが掛かけられていたことがわかります。さらにE-PC内に復号された(Eさん又はマルウェアが復号した)アンケートファイルがなかったことから、たとえ外部に発信されたデータの中にアンケートファイルが含まれていたとしても、それは暗号化された状態のままであったと推測できます。この事実および情報システム部の調査結果から「情報漏えい」の恐れは低いと判断されています。

∴f=カ:情報漏えい

(2) 図5中の下線④について,社内共有フォルダNのアクセス権の設定単位はどのようになっていたと考えられるか。解答群のうち,最も適切なものを選べ。

解答群

- 課単位

- 従業員単位

- 職位単位

- 部単位

解答選択欄 :

解答 :

- エ

解説 :

- アンケートを作成したのはマーケティング2課です。Eさんの所属はマーケティング1課のため、もし課単位で設定していたならばEさんはマーケティング2課のファイルにはアクセスできないはずです。

- 本来アンケートファイルを使用する人は、マーケティング2課の人員のうちキャンペーン担当の3名だけです。もし従業員単位で3名だけにアクセス権が設定されていたならば、部外者のEさんはアンケートファイルにアクセスできないはずです。

- Eさんは部長、課長、主任のいずれの職位でもないため、もし職位単位で設定されていたならばEさんはアンケートファイルにアクセスできないはずです。

- 正しい。別の課にもかかわらずファイルにアクセスできたということは共有フォルダに部単位のアクセス権が設定されていたことになります。

(3) 本文中のgに入れる字句はどれか。解答群のうち,最も適切なものを選べ。

g に関する解答群

- 情報システムのうち,マーケティング部内の従業員が利用しているものに対し,脆弱性検査

- マーケティング部内で取り扱っている全ての情報資産とその取扱い状況を可視化した上で,リスクアセスメント

- マーケティング部内で取り扱っている全てのファイルの所在と所有者を洗い出し,各ファイルのアクセス権限の見直し

- マーケティング部における,E-PC以外でのウイルス対策ソフトを停止させたままのPC又はパッチ適用並びにアップデートが行われていないPCの有無の確認

- マーケティング部における,E-PC以外でのソフトZがインストールされたPCの有無と利用状況の確認

解答選択欄 :

- g:

解答 :

- g=イ

解説 :

gは、図6の他にも改善すべき課題がないかを確認するために実施されるものです。この場面ではできるだけ多くの未知の課題を発見することを目的とするため、もともとある課題に限定するのではなく、包括的なリスク特定ができるリスクアセスメントの実施が適切です。

∴g=イ

∴g=イ