情報セキュリティマネジメント平成30年秋期 午後問3

⇄問題文と設問を画面2分割で開く⇱問題PDF問3 標的型メール攻撃への対応訓練

標的型メール攻撃への対応訓練に関する次の記述を読んで,設問1~4に答えよ。

X社は,人材派遣及び転職を支援する会員制のサービス(以下,Xサービスという)を提供する従業員数150名の人材サービス会社であり,東京と大阪に営業拠点がある。X社には,営業部,人事総務部,情報システム部などがある。営業部には,100名の営業部員が所属しており,東京拠点及び大阪拠点にそれぞれ60名,40名に分かれて勤務している。情報システム部には,従業員からの情報セキュリティに関わる問合せに対応する者(以下,問合せ対応者という)が所属している。

X社では,最高情報セキュリティ責任者(CISO)を委員長とする情報セキュリテイ委員会(以下,X社委員会という)を設置している。各部の部長は,X社委員会の委員及び自部における情報セキュリティ責任者を務め,自部の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

Xサービスの会員情報は,会員情報管理システムに保存される。営業部員は,会社から貸与されたPC(以下,X-PCという)を使って会員情報管理システムにログインし,会員情報を閲覧する。また,会員から電子メール(以下,電子メールをメールという)に添付されて送られてきた連絡先の電話番号及びメールアドレスを含む履歴書や職務経歴書などを,会員情報管理システムに登録する。X社は,ドメイン名 x-sha.co.jp (以下,X社ドメインという)をメールの送受信のために使用している。メールはX社の従業員にとって日常の業務に欠かせないコミュニケーションツールになっている。

X-PCには,パターンマッチング方式のマルウェア対策ソフトが導入され,マルウェア定義ファイルが常に最新版に更新されている。X-PCのハードディスクは暗号化されている。X-PCで使用するメールソフトは,外部から受信したメールがHTMLメールであった場合,自動的にテキストメールに変換するように設定されている。

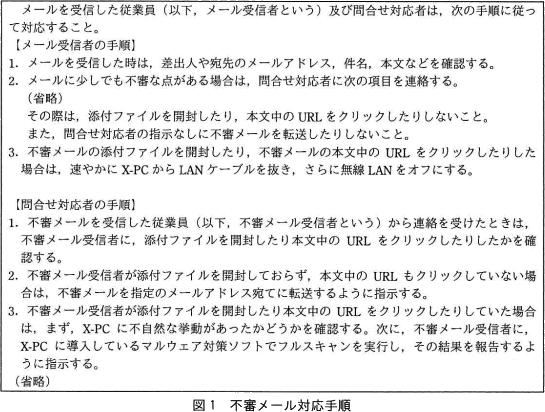

3年前に情報システム部は,添付ファイルの開封やURLのクリックを促す不審なメール(以下,不審メールという)に備えて,図1の不審メール対応手順を定めた。 〔X社のネットワーク構成〕

〔X社のネットワーク構成〕

X社のネットワークは内部ネットワークとDMZで構成されている。インターネットとDMZとの間,及びDMZと内部ネットワークとの間には,それぞれファイアウォールが設置されている。

内部ネットワークには会員情報管理システム,ログサーバ,内部メールサーバなどが設置されている。DMZには外部メールサーバ及びプロキシサーバが設置されている。外部メールサーバでは次の機能を使用している。

〔標的型メール攻撃対策の検討〕

ある日,同業他社のW社で,標的型メール攻撃によるマルウェア感染が原因で約3万件の個人情報が漏えいする事故が発生し,大きく報道された。報道によると,メールにマルウェアが添付されていたほか,メールの本文の言い回しが不自然であったり,日本では使用されていない漢字が使用されていたりした。

X社委員会ではW社の事例を受けて,標的型メール攻撃に対する情報セキュリティ対策について話し合った。営業部のK部長は,最近多くの企業で実施されているという①標的型メール攻撃への対応訓練(以下,標的型攻撃訓練という)を,自部を対象に実施することをCISOに提案した。CISOは,標的型攻撃訓練の計画をまとめて次回のX社委員会で報告するよう,K部長に指示した。K部長は,営業部の情報セキュリティリーダーであるQ課長に標的型攻撃訓練の計画を策定するよう指示した。また,K部長が,情報システム部にシステム面での協力を依頼したところ,情報システム部のR主任が協力することになった。

〔標的型攻撃訓練の計画〕

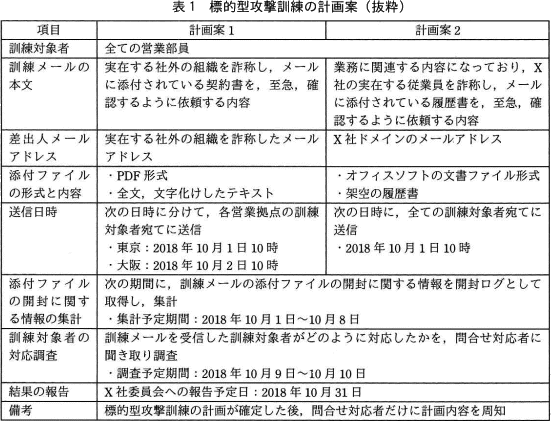

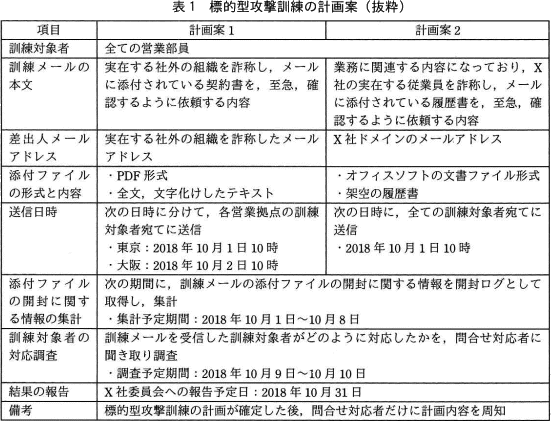

Q課長は,標的型攻撃訓練の対象者(以下,訓練対象者という),標的型攻撃訓練で用いるメール(以下,訓練メールという)の本文,差出人メールアドレス,添付ファイルなどについて2通りの計画案を表1のとおり作成した。 K部長,Q課長及びR主任は,標的型攻撃訓練の計画案について打合せを行った。次は,そのときの会話である。

K部長,Q課長及びR主任は,標的型攻撃訓練の計画案について打合せを行った。次は,そのときの会話である。

後日,Y社のコンサルタントであるT氏がX社を訪れ,Q課長,R主任に訓練サービスの内容を次のように説明した。

Q課長は,Y社の人材サービス業界での訓練結果を基に,X社の訓練では添付ファイルの開封率を15%程度と予想した。Q課長はR主任とともに,計画案1及び計画案2を再検討し,K部長に報告した。X社委員会で二つの計画案を報告したところ計画案1が承認され,後日,計画案1を基に標的型攻撃訓練が実施された。

〔情報セキュリティ対策の改善〕

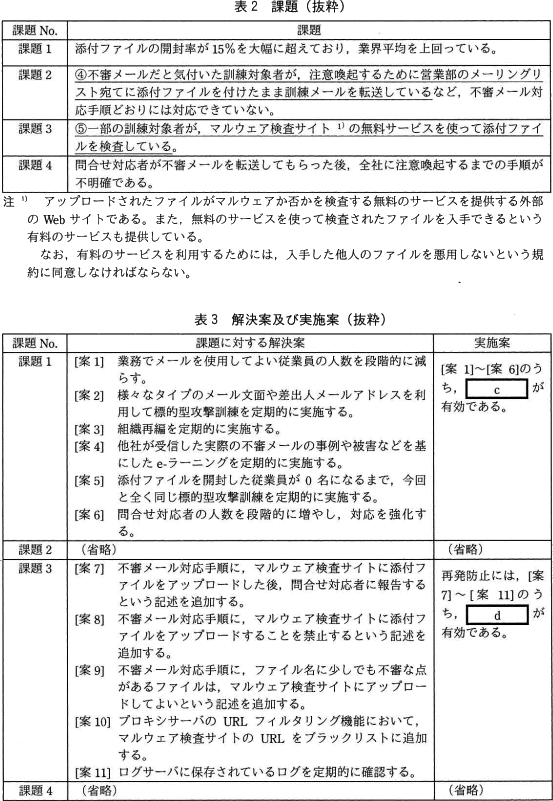

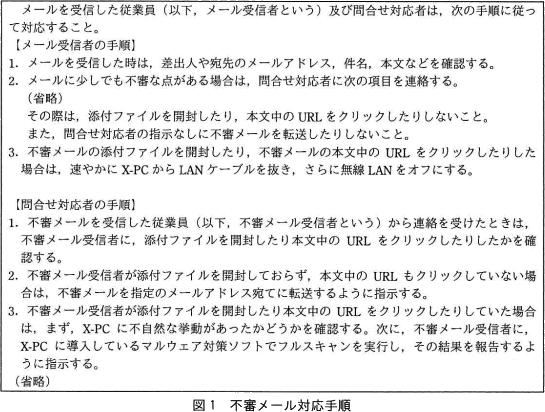

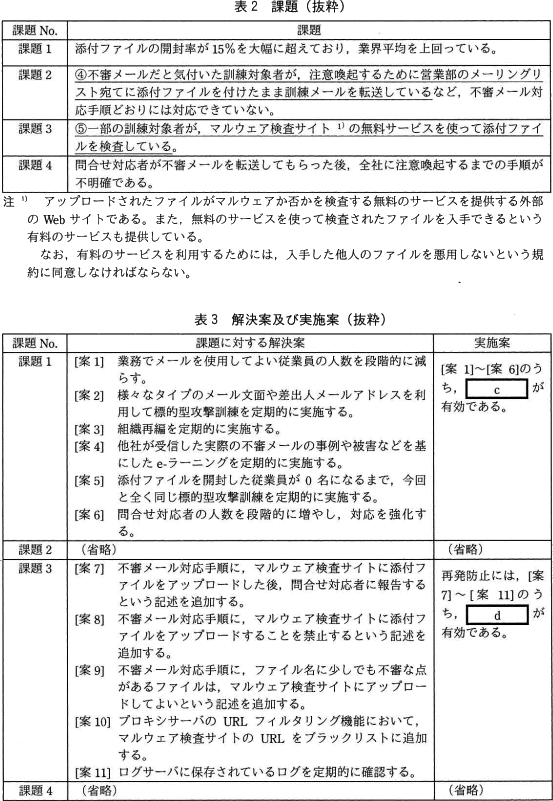

標的型攻撃訓練を実施した後,Q課長とR主任は,訓練対象者からの問合せ内容について問合せ対応者を対象に調査した。この調査結果及びY社からの報告から,幾つかの課題が明らかになった。そこで,Q課長とR主任は,課題を表2のとおりまとめた。また,課題に対する解決案と,そのうちQ課長が有効であると判断したものを実施案として表3のとおりまとめて,K部長に報告した。 後日,標的型攻撃訓練の結果並びに表2の課題及び表3の実施案をX社委員会で報告したところ,表3の実施案が全て承認された。また,訓練対象者を他部にも拡大し,定期的に標的型攻撃訓練を実施することが決まった。これらが実施された後,さらに,標的型メール攻撃に関する技術的セキュリティ対策が導入され,更なるセキュリティ強化へとつながった。

後日,標的型攻撃訓練の結果並びに表2の課題及び表3の実施案をX社委員会で報告したところ,表3の実施案が全て承認された。また,訓練対象者を他部にも拡大し,定期的に標的型攻撃訓練を実施することが決まった。これらが実施された後,さらに,標的型メール攻撃に関する技術的セキュリティ対策が導入され,更なるセキュリティ強化へとつながった。

X社は,人材派遣及び転職を支援する会員制のサービス(以下,Xサービスという)を提供する従業員数150名の人材サービス会社であり,東京と大阪に営業拠点がある。X社には,営業部,人事総務部,情報システム部などがある。営業部には,100名の営業部員が所属しており,東京拠点及び大阪拠点にそれぞれ60名,40名に分かれて勤務している。情報システム部には,従業員からの情報セキュリティに関わる問合せに対応する者(以下,問合せ対応者という)が所属している。

X社では,最高情報セキュリティ責任者(CISO)を委員長とする情報セキュリテイ委員会(以下,X社委員会という)を設置している。各部の部長は,X社委員会の委員及び自部における情報セキュリティ責任者を務め,自部の情報セキュリティに関わる実務を担当する情報セキュリティリーダーを選任している。

Xサービスの会員情報は,会員情報管理システムに保存される。営業部員は,会社から貸与されたPC(以下,X-PCという)を使って会員情報管理システムにログインし,会員情報を閲覧する。また,会員から電子メール(以下,電子メールをメールという)に添付されて送られてきた連絡先の電話番号及びメールアドレスを含む履歴書や職務経歴書などを,会員情報管理システムに登録する。X社は,ドメイン名 x-sha.co.jp (以下,X社ドメインという)をメールの送受信のために使用している。メールはX社の従業員にとって日常の業務に欠かせないコミュニケーションツールになっている。

X-PCには,パターンマッチング方式のマルウェア対策ソフトが導入され,マルウェア定義ファイルが常に最新版に更新されている。X-PCのハードディスクは暗号化されている。X-PCで使用するメールソフトは,外部から受信したメールがHTMLメールであった場合,自動的にテキストメールに変換するように設定されている。

3年前に情報システム部は,添付ファイルの開封やURLのクリックを促す不審なメール(以下,不審メールという)に備えて,図1の不審メール対応手順を定めた。

X社のネットワークは内部ネットワークとDMZで構成されている。インターネットとDMZとの間,及びDMZと内部ネットワークとの間には,それぞれファイアウォールが設置されている。

内部ネットワークには会員情報管理システム,ログサーバ,内部メールサーバなどが設置されている。DMZには外部メールサーバ及びプロキシサーバが設置されている。外部メールサーバでは次の機能を使用している。

- 内部メールサーバとインターネットとの間でメールを転送する。

- インターネットから転送されたメールの差出人メールアドレスがX社ドメインである場合,当該メールを破棄する。

- 受信したメールの添付ファイルをスキャンし,マルウェアとして検知された場合は,メールを破棄する。

〔標的型メール攻撃対策の検討〕

ある日,同業他社のW社で,標的型メール攻撃によるマルウェア感染が原因で約3万件の個人情報が漏えいする事故が発生し,大きく報道された。報道によると,メールにマルウェアが添付されていたほか,メールの本文の言い回しが不自然であったり,日本では使用されていない漢字が使用されていたりした。

X社委員会ではW社の事例を受けて,標的型メール攻撃に対する情報セキュリティ対策について話し合った。営業部のK部長は,最近多くの企業で実施されているという①標的型メール攻撃への対応訓練(以下,標的型攻撃訓練という)を,自部を対象に実施することをCISOに提案した。CISOは,標的型攻撃訓練の計画をまとめて次回のX社委員会で報告するよう,K部長に指示した。K部長は,営業部の情報セキュリティリーダーであるQ課長に標的型攻撃訓練の計画を策定するよう指示した。また,K部長が,情報システム部にシステム面での協力を依頼したところ,情報システム部のR主任が協力することになった。

〔標的型攻撃訓練の計画〕

Q課長は,標的型攻撃訓練の対象者(以下,訓練対象者という),標的型攻撃訓練で用いるメール(以下,訓練メールという)の本文,差出人メールアドレス,添付ファイルなどについて2通りの計画案を表1のとおり作成した。

- K部長:

- 計画案1と計画案2の訓練メールは,どちらも実在する組織や個人を詐称した内容になっていますね。

- Q課長:

- はい。情報セキュリティ機関の注意喚起によると,標的型メール攻撃に用いられるメールの多くは,②実在する組織がメール本文と添付ファイルを作成したかのように装ったり,差出人メールアドレスを詐称して実在する担当業務の関係者になりすましたりしています。その情報を参考にしました。

- K部長:

- 計画案1のように,訓練メールの差出人に実在する社外の組織を用いた場合は,実在しない組織を用いた場合と違い,a,bすることがあるので,この点については再検討が必要です。

- Q課長:

- 分かりました。再検討します。

- R主任:

- 当社には開封ログを取得し,集計するシステムがありません。また,標的型攻撃訓練のノウハウが不足しているので,他社への提供実績が多数あるY社の標的型攻撃訓練サービス(以下,訓練サービスという)を利用するのはどうでしょうか。

- K部長:

- 分かりました。Y社の訓練サービスを候補にして計画案をまとめてください。

後日,Y社のコンサルタントであるT氏がX社を訪れ,Q課長,R主任に訓練サービスの内容を次のように説明した。

- 訓練メールをY社から訓練対象者宛てに送信し,開封ログを取得し,集計する。

- 開封ログの集計結果とY社が蓄積してきた人材サービス業界の訓練結果との比較も含めた報告書をX社に提供する。

Q課長は,Y社の人材サービス業界での訓練結果を基に,X社の訓練では添付ファイルの開封率を15%程度と予想した。Q課長はR主任とともに,計画案1及び計画案2を再検討し,K部長に報告した。X社委員会で二つの計画案を報告したところ計画案1が承認され,後日,計画案1を基に標的型攻撃訓練が実施された。

〔情報セキュリティ対策の改善〕

標的型攻撃訓練を実施した後,Q課長とR主任は,訓練対象者からの問合せ内容について問合せ対応者を対象に調査した。この調査結果及びY社からの報告から,幾つかの課題が明らかになった。そこで,Q課長とR主任は,課題を表2のとおりまとめた。また,課題に対する解決案と,そのうちQ課長が有効であると判断したものを実施案として表3のとおりまとめて,K部長に報告した。

設問1

本文中の下線①について,W社での事故を受けて,X社で標的型攻撃訓練を実施する目的は何か。次の(ⅰ)~(ⅷ)のうち,該当するものだけを全て挙げた組合せを,解答群の中から選べ。

- X社を不審メールの宛先にされないようにすること

- 会員が不審メールを受信した場合に備えて,問合せ窓口を設置すること

- 会員に不審メールが送信されないようにすること

- 会員に不審メールを見分けるポイントを周知すること

- 問合せ対応者が不審メール対応手順に従って対応できるようにすること

- 不審メール受信者が不審メールの差出人を特定できるようにすること

- 不審メール受信者が不審メールを見分けられるようにすること

- 不審メール受信者が不審メール対応手順に従って対応できるようにすること

解答群

- (ⅰ),(ⅱ),(ⅳ)

- (ⅰ),(ⅳ)

- (ⅱ),(ⅲ),(ⅴ)

- (ⅱ),(ⅶ)

- (ⅲ),(ⅳ),(ⅵ)

- (ⅲ),(ⅵ)

- (ⅳ),(ⅴ)

- (ⅴ),(ⅵ),(ⅷ)

- (ⅴ),(ⅶ),(ⅷ)

- (ⅵ),(ⅶ)

解答選択欄 :

解答 :

- ケ

解説 :

標的型攻撃訓練とは、自組織のシステム利用者に対して教育のため偽の標的型攻撃メールを送信し、各利用者がメールの不審な点に気付いて開封を回避できるか、添付ファイルを開封したり本文に記載されたURLをクリックするなどの危険な行動を回避できるかを、模擬的に訓練することで、標的型攻撃メールへの耐性の向上を図るものです。

- 訓練を行っても、特定の宛先が攻撃者の標的にされない保証はありません。

- 表1の計画案を見ると、今回の訓練の対象者は「全ての営業部員」になっています。会員が不審メールを受信したときの訓練ではありません。

- 訓練を行っても、特定の宛先が攻撃者の標的にされない保証はありません。

- 今回の訓練は会員を対象とするものではありません。

- 正しい。本物の不審メールを受信したときに、「不審メールへの対応手順」通りに行われるかを確認する目的があります。

- 今回の訓練は、訓練メールを受信した訓練対象者がどのように対応するかを調査する目的で行われます。不審メールの差出人は、ほとんどのケースで詐称されているため、差出人の特定を受信者が行うことは困難です。

- 正しい。偽の標的型攻撃メールを送ることで訓練対象者に、標的型攻撃メールの特徴(怪しいタイトル・送信者・差出人アドレスなど)を認識させ、社員が攻撃メールの罠に引っ掛からなくする目的があります。

- 正しい。本物の不審メールを受信したときに、「不審メールへの対応手順」通りに行われるかを確認する目的があります。

設問2

〔標的型攻撃訓練の計画〕について,(1),(2)に答えよ。(1) 本文中の下線②の目的は何か。解答群のうち,最も適切なものを選べ。

解答群

- PCやサーバの脆弱性をメール受信者に気付かれないようにするため

- SPFやDKIMなどの技術的セキュリティ対策を回避するため

- 攻撃者がBccに設定した他の標的をメール受信者に気付かれないようにするため

- 不審メールであるとメール受信者に思われないようにするため

- マルウェアの機能が個人情報の窃取なのか,金銭詐欺なのかを解析されないようにするため

- メールの添付ファイルがパターンマッチング方式のマルウェア対策ソフトによって,マルウェアとして検知されることを回避するため

解答選択欄 :

解答 :

- エ

解説 :

標的型攻撃メールは、差出人を取引先企業や官公庁や知人など信頼性のある人に偽装し、さらに、受信者の興味を引く件名や本文を使用することによって、ウイルスを仕込んだ添付ファイルを開かせたり、ウイルスに感染させる罠ののURLリンクをクリックさせるように巧妙に誘導する攻撃手法です。この攻撃は、メールの件名・本文にあたかもその企業・組織の業務に関係があるような内容を記述し、受信者を錯覚させるという人間の心理的な隙を突いています。

したがって、標的型攻撃メールが、実在する組織を装ったり差出人メールアドレスを詐称して実在する人になりすますのは、不審メールであることを受信者に悟られないようにするためです。

∴エ:不審メールであるとメール受信者に思われないようにするため

したがって、標的型攻撃メールが、実在する組織を装ったり差出人メールアドレスを詐称して実在する人になりすますのは、不審メールであることを受信者に悟られないようにするためです。

∴エ:不審メールであるとメール受信者に思われないようにするため

(2) 本文中のa,bに入れる適切な字句を,解答群の中から選べ。

a,b に関する解答群

- 会員から当該組織名を使用したことによって,名誉段損で訴えられたり

- 会員が当該組織に問い合わせることによって,当該組織からクレームを受けたり

- 訓練対象者が注意喚起のためにインターネット上のSNSに訓練メールの内容を投稿することによって,当該組織の風評被害につながったり

- 訓練対象者が添付ファイルの内容についての確認に追われることによって,日常の業務が遅延したり

- 訓練対象者が問合せ対応者に連絡することによって,メールを送ったかどうかを問合せ対応者が当該組織に確認するのに追われたり

- 訓練対象者が問合せ対応者の指示によってX-PCをマルウェア対策ソフトでフルスキャンすることになったり

- 訓練対象者が当該組織に問い合わせることによって,当該組織からクレームを受けたり

解答選択欄 :

- a:

- b:

解答 :

- a=ウ

- b=キ

解説 :

不審なメールを受信した際の対応として、送信元である組織や個人に送信有無を確認することは正しい対処の1つです。しかし、それ故に"本文および差出人に実在または酷似する組織やドメインを用いたメール"を使い訓練を実施した場合、次のように第三者の業務に影響を与えてしまう懸念があります。

参考URL: IPA 組織における標的型攻撃メール訓練は実施目的を明確に

https://www.ipa.go.jp/security/anshin/mgdayori20170731.html

- 今回の訓練では、会員に対して訓練メールを送らないので誤りです。

- 今回の訓練では、会員に対して訓練メールを送らないので誤りです。

- 正しい。訓練は事前通知なしで行われるため、本物の標的型攻撃メールと勘違いした訓練対象者が、良かれと思ってSNS等に訓練メールの内容を投稿してしまう可能性が考えられます。実在する組織名が記載されていると、本当にその組織から攻撃メールが発信されたと判断したSNSユーザによって風評被害が拡散してしまう恐れがあります。

- 対応手順では、不審メールを受信した際には添付ファイルを開封したり、本文中のURLをクリックしないように定めています。また、訓練メールに添付されるファイルは、「文字化けしたPDFファイル」と「文書ファイル形式で作成された架空の履歴書」というように直ぐに偽物であると気が付くようになっているので、訓練対象者が添付ファイルの内容の確認に追われるということはありません。

- 訓練の計画内容は事前に問合せ対応者に周知されています。したがって、連絡を受けた問合せ対応者が当該組織に確認の問合せをすることはありません。

- 訓練の計画内容は事前に問合せ対応者に周知されています。訓練ですので、X-PCに不自然な挙動があったかどうかを確認させることはあっても、マルウェア対策ソフトによるフルスキャンまでを指示することはありません。

- 正しい。訓練は事前通知なしで行われるため、訓練対象者が当該組織に受信メールについての問い合わせを行ってしまう可能性が考えられます。これにより当該組織に迷惑をかけてしまう恐れがあります。

参考URL: IPA 組織における標的型攻撃メール訓練は実施目的を明確に

https://www.ipa.go.jp/security/anshin/mgdayori20170731.html

設問3

本文中の下線③の理由について,解答群のうち,最も適切なものを選べ。

解答群

- HTMLメールはテキストメールに変換されるから

- X-PCのハードディスクが暗号化されているから

- 大阪拠点の訓練対象者が東京拠点の訓練対象者に標的型攻撃訓練メールを転送できないから

- 外部メールサーバがインターネットから受信するメールについて送信元ドメインを制限するから

- 外部メールサーバが添付ファイルをマルウェアとして検知してメールを破棄するから

解答選択欄 :

解答 :

- エ

解説 :

計画案2において、Y社から送信された訓練メールが訓練担当者に届かない理由について考えます。

〔X社のネットワーク構成〕に「インターネットから転送されたメールの差出人メールアドレスがX社ドメインである場合,当該メールを破棄する」と記載されています。"計画案2"では、差出人メールアドレスをX社ドメインにした訓練メールを送信することになっていますが、Y社から、X社の営業部員に対してメールを送信しても、X社の外部メールサーバが上記の設定により当該メールを破棄してしまうため、X社の営業部員に届かないという問題があります。

∴エ:外部メールサーバがインターネットから受信するメールについて送信元ドメインを制限するから

〔X社のネットワーク構成〕に「インターネットから転送されたメールの差出人メールアドレスがX社ドメインである場合,当該メールを破棄する」と記載されています。"計画案2"では、差出人メールアドレスをX社ドメインにした訓練メールを送信することになっていますが、Y社から、X社の営業部員に対してメールを送信しても、X社の外部メールサーバが上記の設定により当該メールを破棄してしまうため、X社の営業部員に届かないという問題があります。

∴エ:外部メールサーバがインターネットから受信するメールについて送信元ドメインを制限するから

設問4

〔情報セキュリティ対策の改善〕について,(1)~(3)に答えよ。(1) 表2中の下線④について,本物の標的型メール攻撃であった場合,どのような情報セキュリティリスクが想定されるか。次の(ⅰ)~(ⅳ)のうち,適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- 転送された標的型攻撃メールを受信した営業部員が添付ファイルを開封しなくても,その営業部員のメールアカウントの情報が攻撃者に送信される。

- 転送された標的型攻撃メールを受信した営業部員が,添付ファイルを開封することによって,X-PCと攻撃者が用意したサーバとの間で通信が発生する。

- 転送された標的型攻撃メールを受信した営業部員が,当該メールの本文を閲覧するだけで,攻撃者とのコネクトバック通信が発生する。

- 標的型攻撃メールをメーリングリスト宛てに転送した営業部員のメールアカウントの情報が攻撃者に送信される。

解答群

- (ⅰ)

- (ⅰ),(ⅱ)

- (ⅰ),(ⅲ)

- (ⅱ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ)

- (ⅲ),(ⅳ)

- (ⅳ)

解答選択欄 :

解答 :

- エ

解説 :

- メールを転送するだけでは、攻撃者のサーバとの間に通信が発生することはありません。

- 正しい。添付ファイルの開封や本文中のURLのクリックによって、攻撃者のサーバとの間に通信が発生し、メールアカウントの情報が漏洩する可能性があります。

- 本文を閲覧するだけであれば、攻撃者のサーバとの間に通信が発生することはありません。

- メールを転送するだけでは、攻撃者のサーバとの間に通信が発生することはありません。

(2) 表2中の下線⑤について,会員からのメールに添付されていたファイルであった場合,どのような被害が予想されるか。次の(ⅰ)~(ⅳ)のうち,適切なものだけを全て挙げた組合せを,解答群の中から選べ。

- 会員の個人情報が有料サービスの利用者に漏えいする。

- 会員のメールアドレス宛てにフィッシングメールが送られる。

- 外部メールサーバによって,X社ドメイン宛てのメールが拒否される。

- 無料のサービスを利用した訓練対象者の個人情報が漏えいする。

解答群

- (ⅰ),(ⅱ)

- (ⅰ),(ⅱ),(ⅲ)

- (ⅰ),(ⅲ)

- (ⅰ),(ⅳ)

- (ⅱ),(ⅲ)

- (ⅱ),(ⅲ),(ⅳ)

- (ⅱ),(ⅳ)

- (ⅲ),(ⅳ)

解答選択欄 :

解答 :

- ア

解説 :

マルウェア検査サイトの説明を読むと、次の2つのサービスを提供するものであることがわかります。

- ファイルをアップロードするとマルウェアか否かを無料で検査する

- 有償サービスを利用することにより、検査された他人のファイルをダウンロードし、入手できる

- 正しい。会員から送られる電子メールの添付ファイルには、連絡先の電話番号・メールアドレスを含む履歴書や職務経歴書が含まれています。マルウェア検査サイトに、これらをアップロードすると会員の個人情報が第三者に漏洩してしまう可能性があります。

- 正しい。会員から送られる電子メールの添付ファイルには、連絡先の電話番号・メールアドレスを含む履歴書や職務経歴書が含まれています。メールアドレスが不正に取得され、攻撃者の手に渡ることでフィッシングメールなどの宛先に悪用されてしまう恐れがあります。

- 外部メールサーバのドメイン拒否機能は関係ありません。

- 漏洩するのはアップロードしたファイルに含まれる個人情報です。サービス利用者の個人情報は漏えいしません。

表3中のc,dに入れる適切な字句を,それぞれの解答群の中から選べ。

c に関する解答群

- [案1],[案2]

- [案1],[案2],[案5]

- [案1],[案3]

- [案2],[案3],[案4]

- [案2],[案3],[案4],[案6]

- [案2],[案4]

- [案3],[案6]

- [案4],[案5]

d に関する解答群

- [案7]

- [案7],[案9],[案11]

- [案7],[案11]

- [案8],[案9],[案10]

- [案8],[案10]

- [案9]

- [案9],[案11]

- [案11]

解答選択欄 :

- c:

- d:

解答 :

- c=カ

- d=オ

解説 :

〔cについて〕

〔dについて〕

- [案1]

- 本文中に「メールはX社の従業員によって日常の業務に欠かせないコミュニケーションツールになっている」と記載されています。やみくもにメールの利用を制限すると、業務の遂行に支障を与える可能性があるため不適切です。

- [案2]

- 正しい。様々な内容で、何度も繰り返し訓練を行うことで従業員の知識レベルの向上に繋がります。

- [案3]

- 組織の改編をしても開封率が下がることはありません。

- [案4]

- 正しい。セキュリティ教育の一環として、様々な手口・事例を紹介することで従業員の知識レベルの向上に繋がります。

- [案5]

- 訓練を定期的に行うのは大切ですが、毎回、全く同じ内容の訓練メールであれば、開封率が下がるのは当然ですので意味がありません。

- [案6]

- 添付ファイルの開封率を下げることが根本的な解決策です。問合せ対応者の不足が問題になっているわけではないため不適切です。

〔dについて〕

- [案7]

- マルウェア検査サイトへのアップロードは、個人情報漏えいの可能性があるため許可すべきではありません。

- [案8]

- 正しい。マルウェア検査サイトへのアップロードは、個人情報漏えいの可能性があるため規定等で禁止にすべきです。

- [案9]

- マルウェア検査サイトへのアップロードは、個人情報漏えいの可能性があるため許可すべきではありません。

- [案10]

- 正しい。X社のプロキシサーバには「インターネットへのアクセスをブラックリスト型のURLフィルタリング機能で制限」することができるので、ブラックリストにマルウェア検査サイトへのURLを登録することで、従業員によるアクセスを制限できます。

- [案11]

- ログの確認は、発生後に事象を検知するために行われるものであるため予防措置にはなりません。